CCERT月报:高校要与供应链厂商建立安全联动机制

2025-08-04 中国教育网络

近期,公安机关发文提醒用户防范一款叫“银狐”的木马,该木马通过即时通讯软件、钓鱼网站、钓鱼邮件或短信等途径传播。其中,最常见的是伪造成当前热点事件,如每年一季度冒充税务稽查企业税收或个税清缴、在AI比较热的时候冒充DeepSeek网站,引诱用户下载运行。针对这类攻击,用户一定要擦亮眼睛,对相关信息进行鉴别。

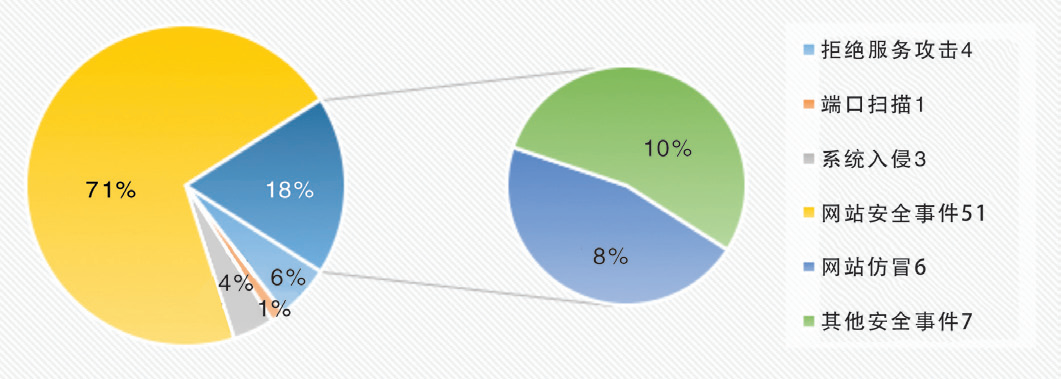

2025年5月-2025年6月CCERT安全投诉事件统计

近期新增严重漏洞评述

01

微软2025年6月的例行安全更新共包含微软产品的安全漏洞67个。按等级分为10个高危、57个重要。鉴于上述漏洞带来的风险,建议用户尽快使用系统自带的更新功能进行安全更新。这些漏洞中需要特别关注的是:

WebDAV远程程序代码执行漏洞(CVE-2025-33053)。WebDAV是HTTP/1.1协议的一种扩展,它允许Web应用程序直接读写WebServer,并支持文件的锁定、解锁及版本控制。Windows系统中的WebDAV在处理链接中的文件路径时存在一个缺陷,若用户点击了包含恶意程序的URL链接,可能导致远程执行任意代码。目前该漏洞已经发现了在野的攻击行为。

NTLM反射权限提升漏洞(CVE-2025-33073)。该漏洞存在于Windows系统的SMB协议(网络文件共享协议)实现过程中,域内拥有普通用户身份的攻击者可以使用NTLM/Kerberos的认证反射技术让受攻击的系统对攻击方的系统发起文件共享,并通过SMB认证,进而以系统权限在受攻击方的系统上执行任意命令。目前该漏洞的攻击方式已经被公布。

Office软件多个远程代码执行漏洞(CVE-2025-47167、CVE-2025-47165、CVE-2025-47162、CVE-2025-47953)。Office软件中存在数据混淆错误漏洞、释放后重用漏洞和边界溢出漏洞,允许攻击者构造恶意的文档文件引诱用户打开,成功利用上述漏洞可以让攻击者远程执行任意代码。

02

Apache kafka是目前使用比较广泛的一款开源流处理平台,近日Apache官方针对kafka发布了更新版本,用于解决前序版本中存在的多个安全漏洞,包括Kafka客户端任意文件读取漏洞(CVE-2025-27817)和Kafka远程代码执行漏洞(CVE-2025-27818、CVE-2025-27819),前者存在客户端中可能导致用户的敏感信息及内网信息泄露,后者则可能触发JAVA的反序列化漏洞,进而导致远程执行任意代码或是拒绝服务攻击。建议相关的管理员尽快进行更新升级。

03

Linux本地权限提升漏洞(CVE-2025-6019)。Linux内核中暴露出一个本地权限提升漏洞,该漏洞影响目前主流的大部分Linux版本,由于系统中udisks守护进程挂载文件系统中会调用libblockdev库,而libblockdev挂载时没有使用nosuid和nodev标志,致使拥有“allow_active”权限的用户可利用此漏洞获取root权限。目前该漏洞的POC已经在互联网上被公布,建议用户尽快进行升级。

04

Google Chrome浏览器(137.0.7151.68/.69)之前版本中存在V8引擎的越界读写漏洞(CVE-2025-5419),该漏洞源于V8引擎中的越界读写,攻击者可通过恶意网页触发漏洞,绕过沙箱防护,导致堆内存损坏,进而可能引发浏览器崩溃、敏感信息泄露,甚至实现远程代码执行(RCE),完全控制用户设备。目前厂商已经在最新版本中修补了该漏洞,建议用户尽快进行更新。

05

WinRAR目录遍历漏洞(CVE-2025-6218)。WinRAR处理归档文件路径的方式中存在一个漏洞。攻击者可构造恶意路径,通过诱导用户打开恶意文件或访问恶意网页,实现路径穿越并执行攻击代码。虽然该漏洞需要用户交互,但一旦成功利用,便能在当前用户权限下执行任意命令。需要注意的是WinRAR并不具备自动更新功能,需要用户重新安装软件才能解决问题。

安全提示

又进入年度网络安全攻防演练时期,今年的攻防重点应该还是集中在大型应用系统中的数据安全及其供应链的安全问题上,学校提前做好资产的清查减少风险暴露点,并与供应链上的厂商建立情报共享及安全联动机制是在演练中取得好成绩的关键。

来源:《中国教育网络》2025年6月刊

作者:郑先伟(中国教育和科研计算机网应急响应组)

责编:陈茜

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

相关阅读

CCERT月报:高校要做好开源AI组件的安全防护2025/07/03

CCERT月报:近期要防范校内钓鱼邮件攻击2025/05/27

CCERT月报:警惕VMware ESXi验证绕过漏洞2024/09/18

CCERT月报:警惕0day漏洞攻击的高发时刻2024/08/20

CCERT月报:OpenSSH 漏洞攻击来袭!用户需防范2024/07/29

CCERT月报:以数据价值为导向进行系统分级防护2024/06/28

CCERT月报:开源软件供应链安全问题引发关注2024/05/28

CCERT月报:DNS系统曝重大安全漏洞!用户需警惕2024/03/25

CCERT月报:近期要防范校内钓鱼邮件攻击2025/05/27

CCERT月报:警惕VMware ESXi验证绕过漏洞2024/09/18

CCERT月报:警惕0day漏洞攻击的高发时刻2024/08/20

CCERT月报:OpenSSH 漏洞攻击来袭!用户需防范2024/07/29

CCERT月报:以数据价值为导向进行系统分级防护2024/06/28

CCERT月报:开源软件供应链安全问题引发关注2024/05/28

CCERT月报:DNS系统曝重大安全漏洞!用户需警惕2024/03/25

一起关注互联网发展、互联网技术、互联网体系结构……

在教育部科技司领导下,中央电化教育馆组织实施了教育信息化教学应用实践共同体项目...

工作要点聚焦:教育信息化、网络安全……都怎么干?

京公网安备 11040202430174号

京公网安备 11040202430174号