近期安全事件分析

部分网站遭分布式拒绝服务攻击

6月教育网整体运行正常,值得关注的安全事件是一起拒绝服务攻击事件,此次攻击造成教育部网站及教育网门户网站出现短暂的访问困难。攻击事件的起因源于一个名叫www.pk920.com的游戏私服网站遭受了同行竞争者的分布式拒绝服务攻击,网站的拥有者为了减轻自己服务器的负担,将www.pk920.com这个域名的解析结果指向了教育部网站和教育网门户网站所对应的IP地址,这直接导致所有针对www.pk920.com的攻击流量被毫无保留地导向了教育部和教育网的门户网。由于攻击者采用了包括syn f lood、IP 碎片、CC 攻击和伪造的百度爬虫访问在内的多种手段同时发动拒绝服务攻击,现有的防护手段无法全部有效地过滤攻击流量,网站只能依靠分布式服务器的性能来抵消攻击带来的影响,影响在公安部门介入和控制了www.pk920.com域名并清除恶意指向后才被消除。从这次攻击事件可以看出,一方面,针对大规模的分布式拒绝服务攻击我们依然没有一个特别有效的防护手段,另一方面则显示针对域名的监管依然缺乏有效的手段。

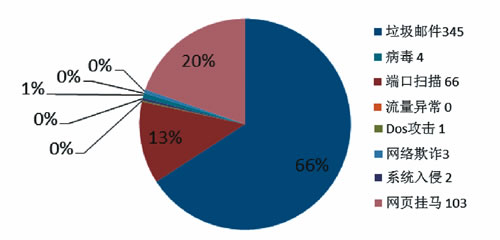

2011年5月~2011年6月教育网安全投诉事件统计

在线编辑器早期版本存在漏洞

随着高考的结束以及高招工作的开始,教育网内的网站安全问题再次引起公众的注意,这也在5月的网页挂马投诉数量上得到体现。近期我们CCERT联合国内其他的安全组织开始对教育网内的被攻击控制的网站进行清理。在针对一些被攻击控制的网站进行分析后,我们发现其中很大一部分是因为网站的在线编辑系统存在安全漏洞而被黑客利用,造成这些漏洞的原因是因为网站在源码编写时使用了网络上开源的在线编辑器(如FCKeditor、eWebEditor等),而这些编辑器的早期版本在上传功能及权限控制等方面存在安全漏洞,网站的管理者没有及时升级编辑器的版本导致漏洞被人利用。由于近期各高校的招生及考试网站再次成为了黑客攻击的目标,所以提醒各网站的管理员要及时检查自己网站的后台管理系统所使用的在线编辑器的版本是否存在漏洞(可在搜索引擎中以编辑器的名称和漏洞作为关键字查询),发现版本存在漏洞请及时更新到最新版本,如果因为特殊原因无法及时升级的话,可以通过在服务器上限制上传目录的执行权限及限制访问后台管理目录的I P 地址来减轻漏洞带来的风险。

DOS时代病毒持续增多

近期新增的病毒蠕虫数量依然呈下降趋势。需要提醒的是,近期,在本刊的6月刊CCERT月报中提到的感染系统MBR引导区的病毒的变种数量继续增多,由于这类病毒的清除异常困难(即使采用格式化系统盘后重新安装系统的方式也不能清除),所以用户一旦感染,就可能需要使用特定的专杀工具才能清除病毒,如果发现系统感染病毒并且清除不了,可以到反病毒厂商的网站上下载相应的专杀工具。这里依然要提醒用户,防范依然比查杀重要。

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

图片新闻:中国教育网体检中心宁雄雁2011/06/14

图片新闻:CERNET应急响应组魏克2011/06/14

高招网站渗透测试案例分析2011/11/02

CCERT月报:关注定制开发应用系统的漏洞风险2023/10/09

CCERT月报:密码技术审查和评测将从严执行2023/06/12

CCERT月报:钓鱼邮件攻击大幅增加!高校需防范2023/06/02

CCERT月报:虚拟化平台病毒攻击频发2023/03/06

京公网安备 11040202430174号

京公网安备 11040202430174号