7月教育网整体运行平稳,高招工作顺利进行。需要关注的安全事件是近期Apache的Struts又曝出两个高危漏洞,这两个漏洞利用方式很简单且几乎影响之前所有的版本,漏洞当前已经开始在网络上被大规模利用,漏洞补丁程序也已经发布。Apache的Struts在各高校的网站中使用较为广泛(尤其是各类基于Web的应用系统),因此可能存在漏洞的服务器数量较多。由于7~8月正值各高校的暑假期间,很多有问题的服务器未得到及时修补,这将导致服务器被黑客攻击并控制,即便是开学后管理员打上了相应的补丁,由于系统中已经存在大量后门也无济于事。因此建议那些没有及时安装补丁程序的管理员,在升级补丁前一定要严格检查服务器的系统进程及可疑文件,最好的办法是重新配置过一套新的系统,仅将原来网站的相关数据恢复过去。

暑假期间安全投诉事件的数量大幅减少。

病毒与木马

近期没有新增影响范围广泛的木马病毒,没有特别需要关注的。

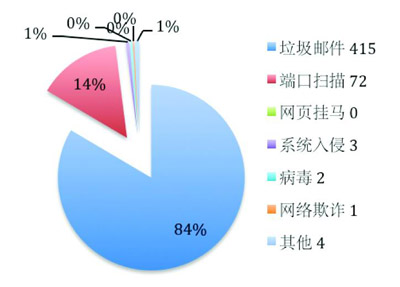

2013年7月安全投诉事件统计

近期新增严重漏洞评述

微软7月的例行安全公告共7个,其中6个为严重等级,1个为重要等级。这些安全公告修补了包括Windows系统、IE浏览器、Office软件以及Visual Studio在内的产品中的多个安全漏洞。漏洞的详细信息请参见:

http://technet.microsoft.com/zh-cn/security/bulletin/MS13-jul

Adobe公司也发布了针对Flash player的安全公告(APSB13-17),修补了Flash player之前版本中的多个远程代码执行漏洞,相关的公告:

http://www.adobe.com/support/security/bulletins/apsb13-17.html

Oracle公司今年3季度的安全公告修补了Oracle数据库、Oracle中间组件、Solaris系统中的多个安全漏洞。使用Oracle数据的管理员应该尽快升级。相关信息请参见:http://www.oracle.com/technetwork/topics/security/cpujuly2013-1899826.html。

Apache Struts框架多个安全漏洞

除上述例行安全公告外,以下漏洞是需要特别关注的。

涉及系统:

Apache Group Struts < 2.3.15.1

漏洞详情:

1. 远程代码执行漏洞

Apache Struts2框架中的action:、redirect:及redirectAction:前缀参数在实现其功能的过程中使用了Ognl表达式,并允许通过 URL提交参数并拼接到Ognl表达式中,由于对用户的输入没严格限制,攻击者可以在URL中嵌入恶意的参数来执行特定的Java代码从而在服务器系统上执行任意代码。

2. 重定向漏洞

Apache Struts2框架中的redirect:及redirectAction:前缀存在多个开放的重定向漏洞,攻击者可以构造恶意的参数链接使得服务器将链接重定向到其指定的网站,这类攻击可能导致用户点击其认为可信任的网站时并重定向到恶意的钓鱼或挂马网站。

漏洞危害:

可能导致攻击者在服务器上执行任意代码,或者重定向用户的访问链接。

解决办法:

厂商已经针对这些漏洞发布了最新版本2.3.15.1版本来修补漏洞,建议管理员尽快更新到最新版本http://struts.apache.org/download.cgi#struts23151。

(作者单位为中国教育和科研计算机网应急响应组)

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

我国科学家发明病毒直接转化疫苗新技术2016/12/02

清华及湖南师大专家首次揭示病毒内部三维结构2015/09/22

封存3万年的史前巨型病毒将“复活”2015/09/10

重装系统后 防止病毒再侵袭的五大技巧2010/07/29

防御计算机病毒的十大忠告2010/07/25

6月3日病毒播报:危鬼变种gou与代理木马变种ckur2010/06/03

6月2日病毒播报:关注入侵者变种cl和卡徒杀变种hzt2010/06/02

京公网安备 11040202430174号

京公网安备 11040202430174号