9月教育网整体运行平稳,未发现严重的安全事件。近期Bash软件曝出一个远程利用漏洞,漏洞会影响大多数Linxu系统和类Unix系统,并且可以通过与Bash有交互的应用服务程序进行攻击,导致此漏洞的风险级别可能要远高于之前出现的Openssl的心脏滴血漏洞。由于目前还无法确定到底有多少种应用会与系统中的Bash交互,所以这个漏洞的带来的风险威胁将持续很长一段时间,需要系统管理员长时间的关注。

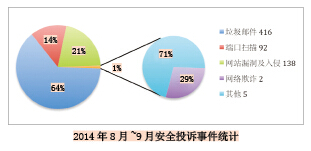

分析9月新增的138个网站漏洞攻击的投诉发现,排名前三的是SQL注入漏洞(占比44%)、权限控制漏洞(占比18%)、弱口令漏洞(占比14%)。数据说明这些漏洞多数还是开发之初没有考虑安全因素造成,而后期管理时安全意识薄弱则是导致弱口令存在的原因。近期没有新增特别需要关注的木马病毒。

近期新增严重漏洞评述:

微软 9月的安全公告共4个,其中1个为严重等级,3个为重要等级。这些公告共修补了包括Windows系统、IE浏览器、LyncServer及.NET Framework中的42个漏洞。其中IE浏览器中的一个漏洞(CVE-2013-7331)属于0day且已被公开利用的漏洞,用户应该尽快安装相应的补丁程序,上述漏洞同样影响Winxp系统中的IE浏览器,不过由于微软已经停止对Winxp的支持,所以还在使用Winxp系统的用户需要从其他第三方那获取修补方式。微软公告的详细信息请参见:https://technet.microsoft.com/zh-CN/library/security/ms14-Sep。

Adobe公司9月发布了2个例行安全公告,其中一个是针对Flash player软件,用于修补该软件中的12个安全漏洞,另一个则是针对Adobe Acrobat/Reader软件的,公告修补了该软件中的8个安全漏洞。Adobe相关的公告详细信息请参见:Flash:http://helpx.adobe.com/security/products/flash-player/apsb14-21.html,Acrobat/Reader:http://helpx.adobe.com/security/products/reader/apsb14-20.html。

9月需要特别关注的是Bash软件的代码执行漏洞(CVE-2014-6271、CVE-2014-7169),GNU Bash是Linux系统上使用最为广泛的shell命令终端解析器。4.3 bash43-025(包含此版本)之前版本的Bash程序在处理环境变量的函数中存在漏洞,允许攻击者使用畸形的参数来执行任意系统命令。要想测试系统中的Bash是否存在漏洞,管理员可以在系统中输入如下命令:

env x='() { :;}; echo vulnerable' bash -c "echo this is a test"

如果运行结果显示如下,则表示Bash存在漏洞:

vulnerable

this is a test

9月25日时,厂商发布过一版修补补丁,但是随后发现这版补丁并不能有效地修补该漏洞,造成这个漏洞有两个CVE编号(实际上对应一个漏洞)。目前各Linux厂商已经针对该漏洞发布了有效的补丁程序,管理员可以利用各系统自动更新功能来升级系统Bash程序。

对于redhat、centos请使用如下命令:

yum ?y update bash

对于unbunt、debian请使用如下命令:

sudo apt-get update && sudo apt-get install --only-upgrade bash

对于那些使用了Linux内核作为操作系统的网络设备或是其他设备也可能受到漏洞的影响,但是这类系统升级相对困难,需要联系相应的厂商来进行处理。

(作者单位为中国教育和科研计算机网应急响应组)

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

教育网声明:教育网并未出现大规模勒索病毒感染2017/05/17

教育网声明:高校并非勒索蠕虫病毒爆发重灾区2017/05/17

CCERT月报:比特币敲诈病毒存绕过缺陷2016/10/21

2014年上半年教育网安全运行汇总2014/10/20

CCERT月报:暑期高校网站安全问题凸显2014/10/10

CCERT2014年4月:及时修复“心脏出血”漏洞2014/05/28

上海市教育网主要数据及拓扑图2012/05/15

京公网安备 11040202430174号

京公网安备 11040202430174号