搭建机房环境

中央民族大学信息化建设始于2000年,经过5年的时间,校园网络和基础网络服务日趋完善,基于校园网的应用系统也初具规模,学校很多部门都建设了各自的业务系统。但随之出现一系列新问题:各业务系统独立建设,数据无法有效共享和交换,给各部门的协作业务处理带来很大困难;多重身份和密码体系,导致师生使用不够方便;缺少统一的信息标准,存在数据重复录入、数据统计不一的现象;无法形成有效数据积累,给校领导辅助决策分析造成障碍;各部门均自行采购服务器,硬件资源管理分散,难以共享且维护成本高。

2005年,我校经过长期调研和多方论证,开始对数字化校园进行全面建设。针对基础数据存储零乱、标准化差、应用服务适用性单一、难以共享等问题,我校规划建设了三大平台:公共数据平台、统一身份认证平台和信息门户平台。通过三大平台的建设,整合原有的数据库和系统资源,开发统一的基础数据平台,建立标准规范体系。而数据中心作为数字化环境的基础设施和核心部分,是必不可少的。2005年10月,一个集中管理、安全规范、充分共享、全面服务的数据中心在我校建成并投入使用。

中央民族大学数据中心拥有一个150m2的中心主机房及配套的主控室、消防间和UPS配电室。数据中心配备有机房专用高精密空调,能够精确地控制机房内的温度和湿度,保持机房24小时恒温恒湿。数据中心还配备一条直连学校变电机房的变电线路和3 台并机运行的共计80KVA 的UPS,保证机房设备能24小时安全运行。数据中心工作人员通过数据中心监控系统和主控室监控屏幕,可以全方位地对整个校园网的网络设备、中心机房设备及网络性能进行管理和监控。数字化校园和全校网络基础服务涉及的上百台网络设备、服务器和网络存储与备份设备被全部集中放置在数据中心机房。

布局网络安全防护

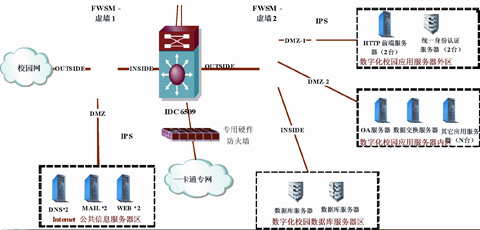

根据学校数字化校园的部署情况以及各服务器之间的调用关系,我们将数据中心划分为以下安全区域:Internet公共信息服务器区、数字化校园应用服务器外区、数字化校园应用服务器内区、数字化校园数据库服务器区。

在上述安全区域中,Internet公共信息服务器区中的重要服务器,如DNS服务器、Web服务器和电子邮件服务器,均配置2台同等档次的物理服务器,并通过数据中心的服务器负载均衡设备来实现每种服务的高可用和高性能。数字化校园应用服务器外区、内区和数据库服务器区的服务器详细配置如图1所示。

图1 应用服务器外区、内区和数据库服务器区的详细配置

数据中心网络架构:

1. 外部虚拟防火墙安全区域的划分外部虚拟防火墙主要用于防护公共服务器区,此服务器区包含DNS服务器、Mail服务器、Web服务器等对外提供服务的服务器,其安全级别要低于内部服务器区。

2. 内部虚拟防火墙安全区域的划分由于防火墙的防护规则为低安全级别用户在默认状态下不可以访问高安全级别用户,高安全级别的用户可以访问低安全级别的用户,因此我们利用这一特性将内部虚拟防火墙划分多个安全区域,使得不同区域间不同安全级别的服务器的相互访问受到控制。

区域分为outside、dmz1、dmz2、inside四个区域,安全级别各为0、60、70、100。

(1)outside区域:用于放置服务器以外的所有网络设备,包括校园网网络设备和外部网络设备,此区域安全级别为0。由于此区域被认为是不安全的网络,安全级别最低,所以默认情况不允许访问任何高安全级别区域的资源,任何高安全级别区域的用户都可以访问该区域。

(2)dmz1区域:用于放置直接面对外网用户的服务器,包括身份认证服务器和HTTP服务器,此区域安全级别为60,而outside安全级别为0,inside 安全级别为100。由于身份认证服务器和HTTP服务器只需要外部用户访问其80端口,可以在区域上设置访问控制,设置低安全级别的外网用户只能与dmz1区域的80端口通信,而dmz1 区域的服务器默认可以主动访问外网,高安全级别的dmz2 区域也可以访问dmz1区域。

(3)dmz2区域:用于放置应用服务器和数据交换平台,此区域的安全级别为70,而outside安全级别为0,inside安全级别为100。由于应用服务器和数据交换平台需要互相通信且要与dmz1区域及inside区域通信,所以需要设置访问控制,允许dmz1区域访问应用服务节点1的22、9060、9043、9081、9085、9071、9075、9061、9065、9051端口,应用服务节点2的22、9062、9052、9066端口,应用服务节点3的22、9082、9083、9072、9073端口,应用服务节点4的22、9086、9087、9076、9077端口,而dmz2区域服务器默认可以主动访问dmz1区域服务器,inside区域的数据库服务器也可以主动访问dmz2区域。

(4)inside区域:用于放置安全级别最高的数据库服务器,此区域安全级别为100。由于数据库服务器只需要跟dmz2区域进行通信,在inside区域设置访问控制,允许dmz2服务器访问inside区域的22、1521、5500端口,inside区域服务器默认情况可以访问任意的区域。

3. 一卡通专网的部署在数据中心网络安全规划中,我们将一卡通财务专网部署在数据中心中,一卡通专网通过专网防火墙连接至数据中心核心。

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

中央民族大学经济学院碳中和研究院成立2021/10/12

中央民族大学2019年公开招聘学院院长公告2019/09/29

中央民族大学新校区选址青龙湖2017/02/09

中央民族大学校长黄泰岩:大时代需要大担当2015/07/03

中央民族大学副校长邹吉忠任怀化市副市长2015/05/25

黄泰岩任中央民族大学校长2015/04/21

高校教师涉嫌向学生逼售索贿调查2015/01/09

京公网安备 11040202430174号

京公网安备 11040202430174号