全球路由安全策略概述(二)——路由起源验证及部署

2024-10-31 中国教育网络

日前,美国政府的BGP监管事件引发了激烈争论。那么,在互联网上,BGP的安全现状如何,其安全措施的部署现状和效果如何?我们分两期推出,探究当前互联网世界BGP究竟是否安全,以及美国政府是否有必要进行 BGP监管的核心问题。上期介绍了BGP的重要性和面临的风险,以及MANRS(路由安全相互协议规范)的基础安全措施建议。本期将介绍路由起源验证及其部署情况,并总结美国监管路由的时间线。

RPKI ROV 部署

鉴于BGP的已知问题,技术社区开发了一系列缓解工具和技术,其中包括资源公钥基础设施(RPKI)。RPKI是一个安全框架,帮助网络运营商做出更明智和安全的路由决策。

通过RPKI,合法的网络资源持有者会获得被称为路由原始授权(ROA)的认证,该认证可以通过加密方式进行验证。ROA的意思是:“我是网络X。”而路由的接收方可以依赖RPKI执行路由起源验证(ROV)的操作,通过查看ROA,来验证通过 BGP接收到的路由确实指向网络X,而不是冒名顶替者。网络运营商可以依靠RPKI的部署,大幅减少路由劫持和错误通告的风险,提高互联网的整体安全性和可靠性。

RPKI和其他BGP安全机制运行良好的关键在于,这些机制只有在整个互联网广泛应用时才能发挥最大效力。路由安全确实是一个全球性问题,因为一个网络的问题可能会连锁影响其他网络,个体的安全程度总是取决于其邻居。

为了了解RPKI/ROA/ROV的部署现状,BGP专家(来自Kentik公司的道格·马多里和来自Fastly公司的约博·施耐德)针对最新取得重要进展的RPKI ROV部署指标进行了审查。本文后续部分将以道格·马多里和约博·施耐德的团队成果展开论述。

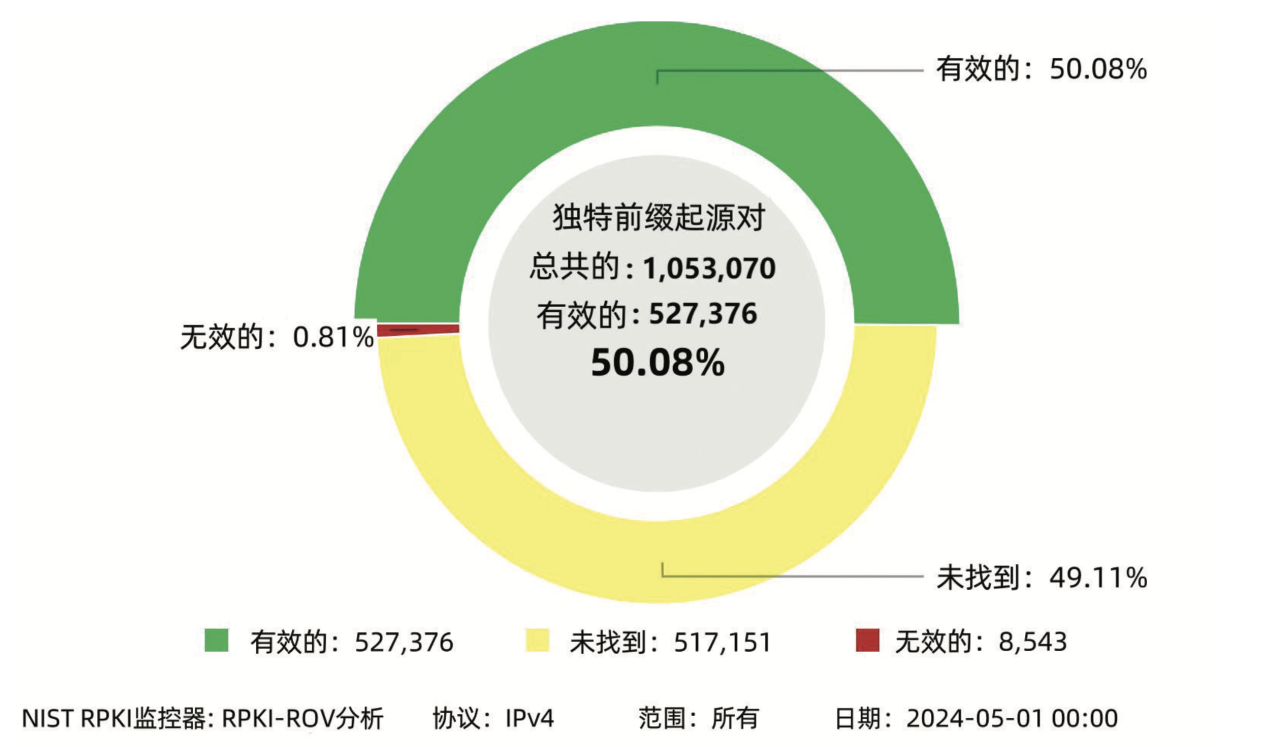

截至2024年5月1日,互联网路由安全达到了新的高度。根据NIST(美国国家标准与技术研究所) RPKI监控器的数据,全球路由表中超过50%的 IPv4路由首次被路由起源授权(ROA)覆盖(图1)。而IPv6在去年年底已经达到了这一指标里程碑。

图1 对独特前缀起源对(IPv4)的RPKI-ROV分析

正如读者可能已经了解的那样,RPKI ROV是防止意外BGP劫持和起源泄露的最佳防御手段。为了使 ROV发挥其作用(拒绝RPKI无效路由),必须执行两个步骤:

第一,创建ROAs(路由起源授权);

第二,ASes(自治系统)必须拒绝与ROAs不一致的路由。

这项分析的第一部分始于团队探索ROV的第一步:ROA的创建。在两年前的NANOG 84会议上,道格·马多里展示了他的分析结果,他们在ROA的创建方面取得的进展比仅分析BGP数据确定的范围走得更远。Kentik公司的聚合NetFlow(一种网络流量监测协议)数据显示,尽管只有三分之一的BGP路由拥有ROAs,但超过50%的流量传输到了具有 ROAs的路由上。这种差异是由于近年来,主要内容提供商和终端用户网络已完成了RPKI部署,并且占据了互联网流量中更大的份额。当然,流量并非衡量的唯一标准,还有许多对互联网关键但流量并不大的数据(例如 DNS)。这个想法提供了另一个维度,来衡量部署RPKI ROV方面的进展。

RPKI 无效路由

为了衡量ROV的第二步(拒绝无效路由),团队观察了基于路由的RPKI评估而导致的传播差异。当时的结论是,无效路由的传播范围不会超过Routeviews中BGP源的50%。(Routeviews是来自俄勒冈大学的公共BGP存储库。)通常情况下,无效路由的传播量远远低于50%,这取决于所涉及的上游网络运营商。

RPKI无效路由传播量的显著减少则主要归因于拒绝无效路由的Tier-1主干网络服务商。这些服务商对互联网路由形成了长期的影响力。总之,传播量的减少是RPKI ROV发挥作用的结果:抑制问题路由,避免其引发干扰。

如上所述,全球路由表中超过50%的IPv4路由现在都有ROAs,并被评估为有效(IPv6达到52%)。

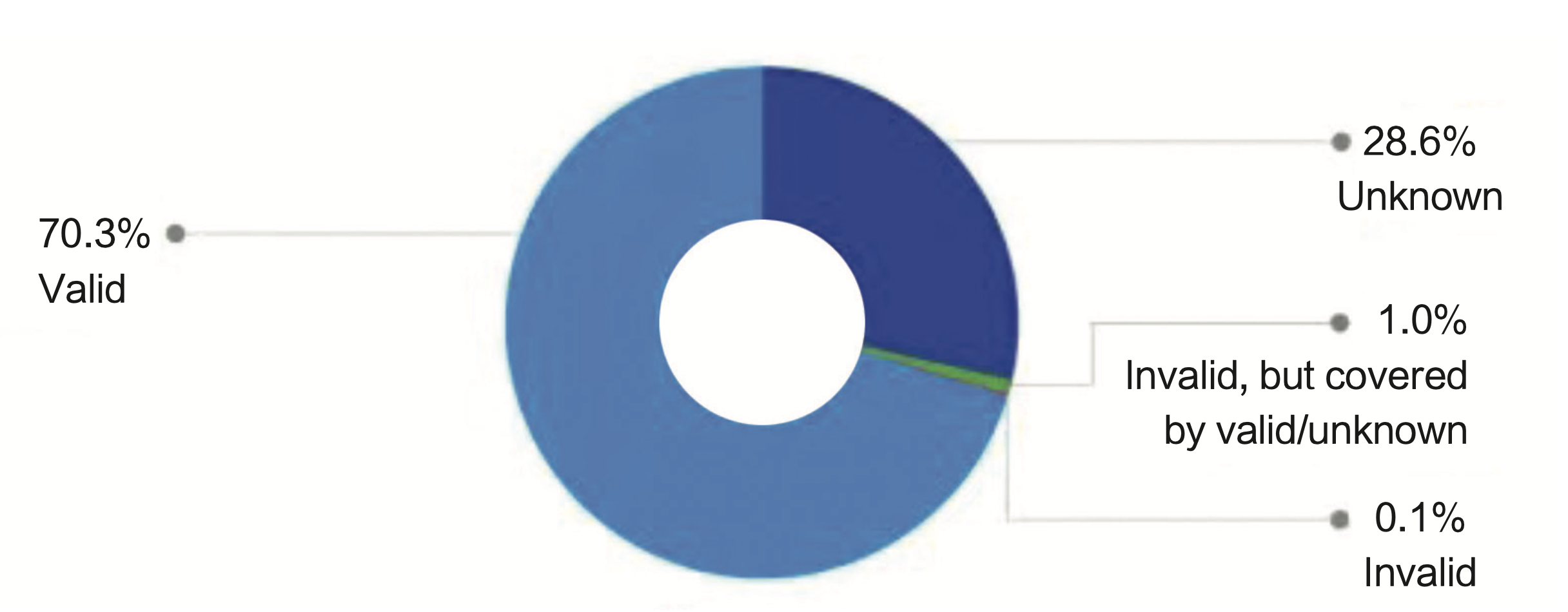

根据团队两年前的分析,当时大约三分之一的路由有ROAs,并且超过50%的互联网流量被视为“有效”(流向被评估为有效的路由的流量,以比特/秒计)。现在,随着超过一半的IPv4路由有了 ROAs,团队当前的聚合NetFlow显示,整体互联网流量中惊人的70.3%被视为有效(图 2)。

图2 基于RPKI评估的互联网流量分布

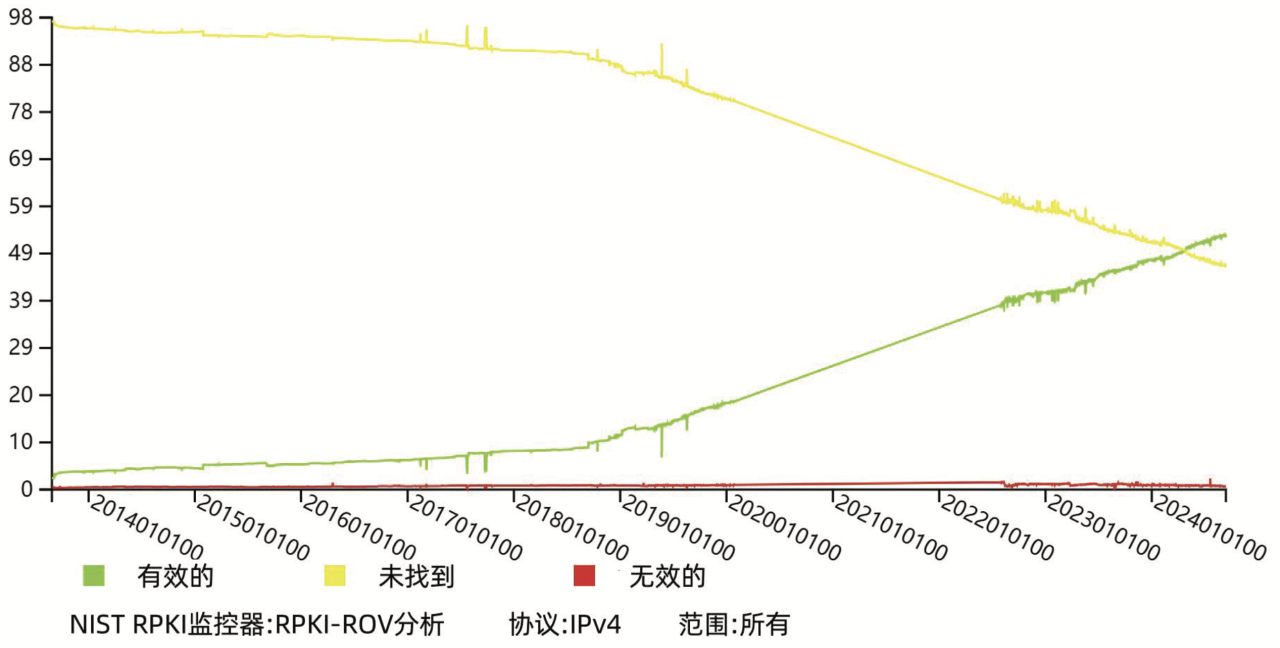

这个指标还能增长多少仍有待观察。在过去4年中,拥有ROAs的路由百分比的增长保持着非常稳定的上升趋势(图3)。可以推断,随着尚未配置 ROA的路由目标数量逐渐减少,这个增长趋势最终会趋于平缓。

图 3 RPKI-ROV 独特前缀起源对(IPv4)的历史记录

然而,重要的是要意识到目前为止所取得的进展。如果网络不拒绝RPKI无效的BGP路由,那么前述在创建ROAs方面取得的进展就显得没有意义了。因此,下一步,团队基于RPKI ROV采用现状,更好地了解互联网能够在多大程度上拒绝RPKI无效路由。

两年前,除了少数几家,互联网最大的传输提供商(即不需要上游网络的提供商)都拒绝了RPKI无效路由,当时团队得出的研究结论是:“将路由评估为无效会使其传播减少一半到三分之二。”

历经两年时间后,团队探讨了该指标在这段时间内是如何演变的。利用RPKIviews网站提供的历史 RPKI数据和Routeviews的BGP路由数据,团队评估了自2022年初以来每个月的IPv4全球路由表,以确定RPKI无效路由的传播如何随时间改变。值得注意的是,在这种方法中,团队通过计算 Routeviews观测点数据中包含该路由的数量来衡量路由的传播,其中,更多的观测点意味着更广阔的传播范围。

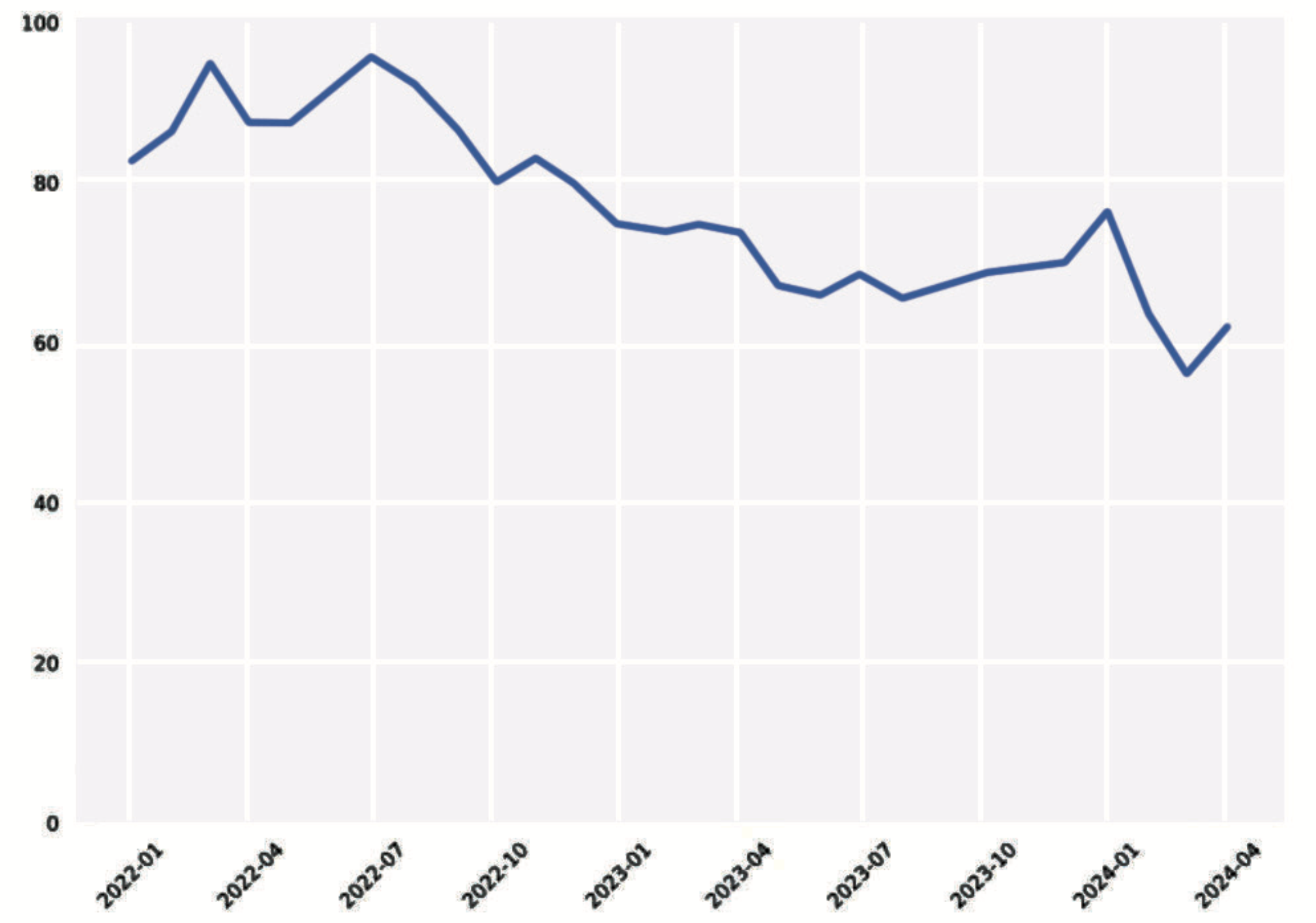

图4显示了随时间推移,每个RPKI无效路由的平均 Routeviews 观测点数量(只包括至少被10个观测点看到的路由,以避免发现的是内部路由)。在图的起点,总共识别出4978个RPKI无效路由,平均被 82.5个观测点看到。在2024年4月1日的最后一个数据点,团队观察到4211个RPKI无效路由,平均被62.5个观测点看到。请注意,团队使用了一个众所周知的全球路由前缀(Google的8.8.8.0/24)作为控制前缀,以控制Routeviews观测点数量的临时变化影响。

图4 RPKI无效信息随时间的平均传播

这种分析的主要难点在于数据有很多干扰。持续的 RPKI无效路由集并不是固定的,传播情况也受到不同网络提供商在传输路由的影响。尽管存在这些挑战,上述分析显示,自2022年初以来,RPKI无效路由的传播减少了24%。

进一步观测

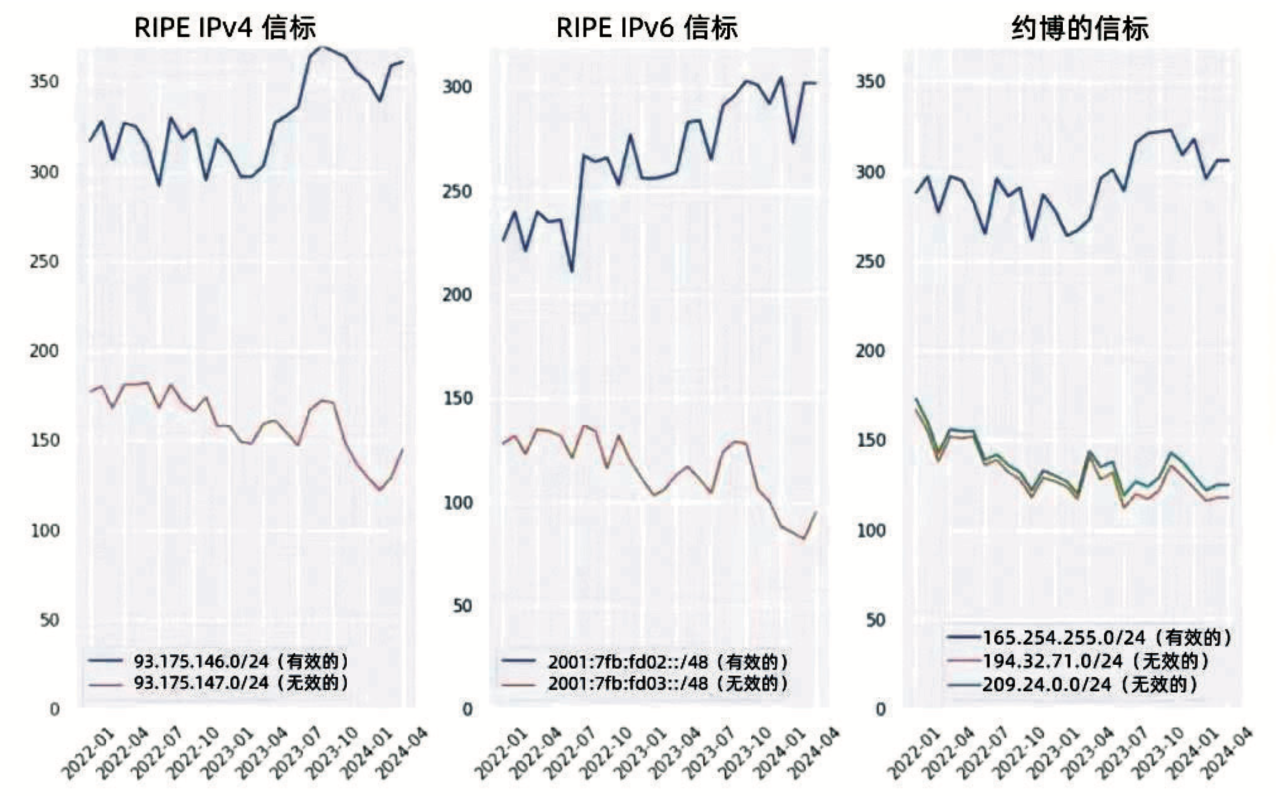

为了进一步探索这一现象,团队查看了将RPKI有意设定为无效路由随时间变化的具体情况,并发现其传播也经历了类似的下降。RIPE NCC(欧洲网络协调中心)出于测量目的宣布了许多“路由信标”。其中便包括将RPKI有意设定为无效路由(以及用于对照的 RPKI 有效路由)。同样,约博·施耐德也从他的网络AS15562宣告了RPKI无效路由以及一个对照路由。

图5显示了这些测量路由随时间变化的Routeviews 观测点数量。与团队的观察一致,RPKI无效路由的传播显著减少,对应的RPKI无效路由出现在图的下部。

图5 观测路由中观测点随时间变化图

这三个图都显示出观察到的各类RPKI无效路由的观测点数量在显著减少。这一减少与之前观察到的任意给定RPKI无效路由的平均观测点数量下降相符。

基于这项分析,团队只剩下最后一个观察要做。在右侧的图表中(约博的信标),有两个RPKI无效路由的传播程度略有不同。209.24.0.0/24(绿色)的ROA通过ARIN(北美互联网注册中心)信任锚定位器(TAL)发布,而 194.32.71.0/24(橙色)的ROA通过RIPE TAL发布。TAL是一个包含公钥的文件,依赖方使用它从存储库中检索RPKI数据。问题可能在于,使用ARIN TAL需要同意一份冗长的依赖方协议,而一些提供商拒绝这样做。因此,由ARIN发布的ROA被拒绝RPKI无效路由的网络看到的次数略少,从而降低了RPKI对ARIN管理的IP空间的有效性。

ARIN的强力免责条款源于其担心因RPKI中发布的数据引发的法律诉讼。2019年,宾夕法尼亚大学的克里斯托弗·刘和大卫·维什尼克教授在一篇学术文章《减少RPKI采用的法律障碍》中讨论了这一 RPKI ROV采用的障碍。在文章的开头,团队曾提到除了两家传输提供商外,其他所有提供商都在拒绝RPKI无效路由。

近期另一个里程碑是,因为美国电信运营商Zayo(AS6461)开始拒绝其客户的RPKI无效路由,将不采用拒绝RPKI无效路由的提供商数量减少到了一家。2022年,Zayo宣布开始拒绝其免费互联伙伴的RPKI无效路由。由于几乎所有主要伙伴已经拒绝了这些路由,因此影响还相对较小。但在 2024年 4月1日,我们首次看到AS6461开始拒绝来自客户的RPKI无效路由。

Zayo拒绝RPKI无效路由的推广是分阶段进行的,几周后,团队注意到全球网络的其他部分也开始拒绝RPKI无效路由。

一旦完成,团队预计,Zayo拒绝其客户群中的 RPKI无效路由将继续降低这些问题路由的传播,从而降低因多种路由失误导致的流量中断或误导的风险。

最后,对于仍然怀疑无效路由被拒绝程度的人,团队则建议关注今年1月发生的Orange Espa?a中断事件。其大致经历为:通过在公开泄露数据中找到的密码,一名黑客能够使用密码“ripeadmin”登录 Orange Espa?a的RIPE NCC门户。登录后,该黑客开始更改Orange Espa?a的RPKI配置,使其许多BGP路由变为RPKI无效。因为大量的自治系统(ASNs)拒绝RPKI无效路由,让RPKI成为一把双刃剑,RPKI被作为拒绝服务工具使用,导致Orange Espa?a发生了大规模的中断。

美国监管路由的时间线

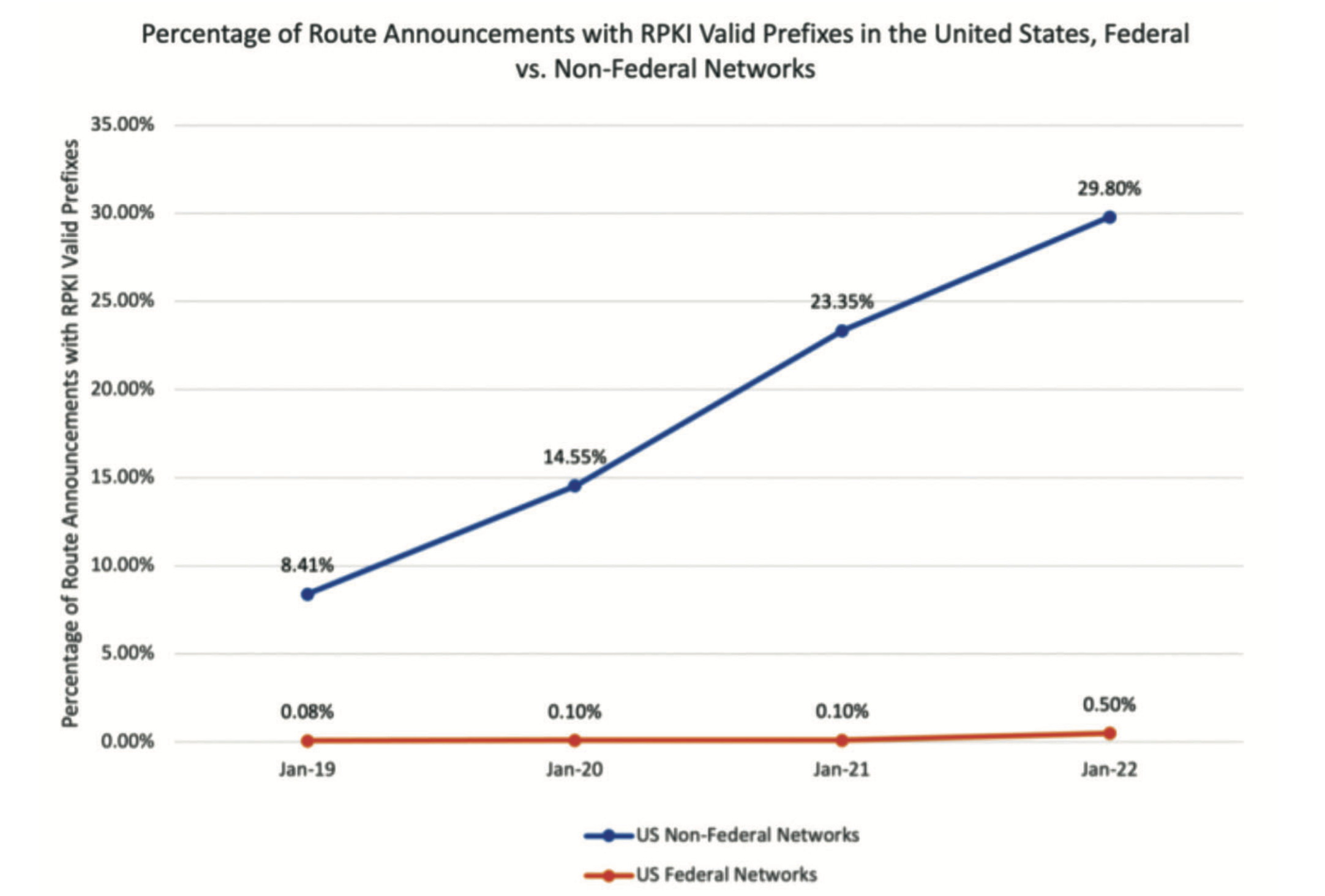

包括美国在内,几起高调的互联网路由事件使得一些国家政府开始研究如何清理他们的网络和全球路由系统。如2023年4月的一篇MANRS博客文章所述,美国整体的RPKI部署已经开始赶上全球平均水平,但美国政府网络仍然落后,如图6所示,美国联邦政府网络采用RPKI的比率非常低。

图6 美国 RPKI 部署比例

这就是为什么美国商务部下属的国家电信和信息管理局(NTIA)以及商务部内的几个其他机构,包括经济分析局(BEA)、工业和安全局(BIS)、国家海洋和大气管理局(NOAA)和国际贸易局(ITA)开始实施RPKI,是一个如此好的消息。这将促使图6的橙色线(美国联邦政府网络采用RPKI的比率)的大幅上升,使更多的美国联邦网络与私营部门保持一致。

尽管美国商务部在路由安全方面取得了重大进展,但美国联邦通信委员会(FCC)认为,监管可能会成为清理路由安全的更大激励。下面是美国政府在 BGP安全方面参与的简要时间线。

2022年3月11日:美国联邦通信委员会(FCC)发布了关于路由安全的意向通知(NOI)。意向通知是美国政府提出问题的程序。

2022年4月12日:国际互联网协会(ISOC,当时是MANRS的秘书处)回应了该NOI。

2023年3月2日:美国国家网络安全战略将路由安全确定为“普遍关注”,并呼吁美国联邦政府实施路由安全。MANRS观察数据表明,美国联邦网络明显落后于私营部门。

2023年7月31日:FCC和CISA(美国网络安全与基础设施安全局)举办了BGP安全研讨会,指出必须共同制定和实施行业标准和最佳实践,以减少路由劫持和泄漏。MANRS参与者积极为该研讨会做出贡献。

2024年1月1日:全球网络联盟(GCA)接管 MANRS秘书处角色,ISOC继续提供政策和倡导支持。

2024年4月4日:在一项“声明性裁决”中,FCC暗示其打算对BGP进行监管。

2024年4月17日:GCA和ISOC联合提交了回应,MANRS、GCA和ISOC各自强调监管BGP并不有益。

2024年5月13日:美国商务部举行了“路由签署日”,强调在国家网络安全战略下实施RPKI的新努力。ISOC很好地总结了这一重要里程碑。

2024年5月15日:FCC发 布 了关于路由安全报告要求的拟议规则通知(NPRM)。

持续进行中:美国国家标准与技术研究所(NIST)继续与互联网工程社区合作,推动新的路由安全标准,并持续运营NIST RPKI监测工具。

MANRS坚信,全球路由安全专家的技术社区能够以协调和合作的方式继续改进路由安全实践,而非依靠监管。根据NIST RPKI监测工具,全球路由表中大多数IPv4路由首次被ROA覆盖。电信行业在没有监管的情况下依然能够依靠集体行动推动发展,毫无疑问,路由安全同样能够取得显著成果。

来源:《中国教育网络》2024年8月刊

作者:李泓佑、杨望(东南大学网络空间安全学院)

责编:项阳

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

相关阅读

全球路由安全策略概述(一)——BGP安全吗?2024/10/21

俄乌冲突引发的路由安全问题分析2022/09/05

案例分享丨高校打造网络安全综合治理平台2024/09/20

案例分享丨高校主动式安全保障体系建设2024/08/16

网络安全事件管理和响应指南2024/06/03

如何应对网络空间的软性威胁(六)构筑网络安全屏障,治理网络空间的软性威胁2024/04/30

如何应对网络空间的软性威胁(四)道德绑架式运筹:慈善之名下的阴影与应对策略2024/04/26

如何应对网络空间的软性威胁(三)网络谣言与网络暴力必须治理2024/04/25

俄乌冲突引发的路由安全问题分析2022/09/05

案例分享丨高校打造网络安全综合治理平台2024/09/20

案例分享丨高校主动式安全保障体系建设2024/08/16

网络安全事件管理和响应指南2024/06/03

如何应对网络空间的软性威胁(六)构筑网络安全屏障,治理网络空间的软性威胁2024/04/30

如何应对网络空间的软性威胁(四)道德绑架式运筹:慈善之名下的阴影与应对策略2024/04/26

如何应对网络空间的软性威胁(三)网络谣言与网络暴力必须治理2024/04/25

一起关注互联网发展、互联网技术、互联网体系结构……

在教育部科技司领导下,中央电化教育馆组织实施了教育信息化教学应用实践共同体项目...

工作要点聚焦:教育信息化、网络安全……都怎么干?

京公网安备 11040202430174号

京公网安备 11040202430174号