为了满足信息化网络建设的需求,很多高校在原有CERNET出口的基础上增加了本地网络服务供应商(ISP)提供的第二个出口,以改善师生的上网体验。随着CNGI项目的推动,各高校都增加了接入CERNET2的纯IPv6线路;另外,针对一些特殊的应用,例如远程网络教学或更快速的校园信息公网发布,高校可能会增加一条带宽稍小但速度更快的专用线路。在增加一条出口线路时,除了IPv6不需要地址转换,其余地址转换和访问控制必不可少,虽然路由器可以实现地址转换和访问控制功能,但当网络繁忙时这些功能会大量占用CPU、内存资源,导致其数据转发率下降,一般使用防火墙来完成这些功能。本文讲述了通过配置Cisco虚拟防火墙和子接口,实现使用一台防火墙完成多条出口线路的地址转换和访问控制的解决方案。

配置实例

CiscoPIX、ASA和Catalyst6500、路由器7600的FWSM都支持安全环境(securitycontexts),即将一个物理设备划分为多个虚拟设备,每个安全环境有自己的接口和安全策略,安全环境支持静态路由、IPS和物理防火墙的访问控制功能,但不支持VPN、动态路由协议和组播。子接口是以太网端口的一种逻辑划分,这个以太网端口叫做父接口,一个父接口可以配置多个子接口,父接口中的不同子接口的流量按照802.1q的标签值进行区分。

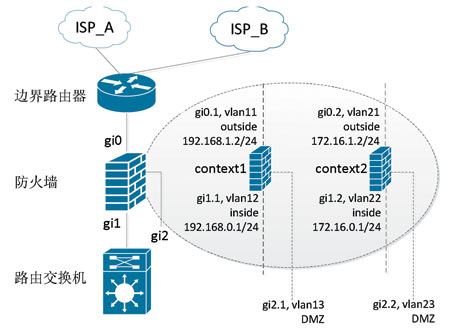

本文以出口线路中的一段为例,线路拓扑如图1所示:

图1 线路拓扑

本例在CiscoPIX-535防火墙上配置,系统版本是CiscoPIXSecurityApplianceSoftwareVersion8.0。每个安全环境中的路由、地址转换和访问控制的配置与防火墙单环境模式下的配置完全一样,因此在此略去,其余主要配置命令如表1。

问题讨论

虚拟防火墙之间的共享资源

各虚拟防火墙DMZ区的服务器如果需要互访,可以为各虚拟防火墙分配同一个子接口(同时也分配了相同VLAN),只需要在各安全环境中为该子接口配置属于相同VLAN的不同IP即可。这样的配置等于在虚拟防火墙之间建立了共享区域,一些特殊的服务器,如Syslog、AAA等需要各条线路都能访问的服务器可以放置在这个VLAN内。

边界路由器的配置

ISP会在自己的边界路由器中设置ACL,只允许授权的源地址流量通过,所以需要在边界路由器中设置策略路由,将流量基于各ISP分配的源地址转发到相应的ISP,这样便将内网流量分配策略移至图1中的路由交换机处,可以在这里配置常见的静态路由和基于源地址的策略路由,将流量分配到不同的虚拟防火墙即分配到了不同的ISP出口。

对IPv6线路的支持

如果图1中的线路用于接入CERNET或者CERNET2,则需要在虚拟防火墙的相应子接口启用IPv6功能并配置IPv6地址及IPv6ACL。另外,因为多个子接口的带宽和最高为物理接口的链路速率,而去往CERNET和CERNET2的出口带宽一般为1G,如果使用虚拟防火墙和子接口方案,则需要使用带万兆接口的高端防火墙。

本文讲述了Cisco虚拟防火墙和子接口的配置,列举了实施过程中需要注意的问题,其他品牌的企业级防火墙同样可以实现用一台完成多个出口线路的地址转换和访问控制,节约信息化网络建设的成本。

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

三巨头联手推端到端FCoE解决方案2010/08/16

QLogic的下一个合作伙伴会是谁?2010/08/16

防火墙详解2015/06/15

山东省淄博校园有了"防火墙":访客入校要刷身份证2015/04/09

我国成功研发全生命周期信息安全"防水墙"系统2013/10/05

网络安全呼唤下一代防火墙技术2011/02/17

梭子鱼发布其下一代防火墙系列产品2010/12/10

京公网安备 11040202430174号

京公网安备 11040202430174号