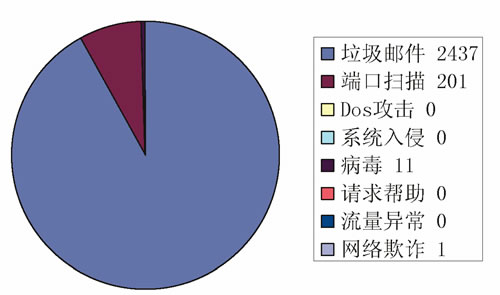

近期网络整体运行基本正常,无重大安全事故发生。而用户面临的主要安全威胁为通过网页访问进行传播的木马病毒。2008年1月的安全投诉事件统计见图1。

图1 2008年1月份教育网安全事件投诉统计

病毒与木马

近两月没有新增传播范围较广的病毒。近期值得关注的病毒为网页恶意代码下载器病毒,这类病毒通过多种途径进行传播(网页下载、U盘、网络共享等),它们本身并没有很强的破坏性,但是一旦感染用户系统后,它们就会从一些特定的网站上下载新的木马程序来运行,从而导致系统出现多种症状,如ARP欺骗攻击、账号被窃取等。这类病毒会通过多种手段在系统中建立副本,并且还会反查杀杀毒软件,使得用户一旦被感染后查杀恢复的难度非常大。目前针对这类病毒最好的办法就是尽量避免被感染,而其有力的防范手段是在系统中安装有效的杀毒软件和用户培养良好的安全意识以及操作习惯。

新增严重漏洞评述

上两个月微软共发布的安全公告9个,其中4个为严重级别,5个为重要级别。这其中值得我们关注的有:

1. 微软DirectX SAMI及WAV/AVI文件解析远程代码执行漏洞(MS07-064)。

这个漏洞存在于Windows的DirectX 控件中,而Windows的DirectX控件是为流媒体处理声音和图像的。因此黑客可以通过诱导用户点击特制的流媒体文件而利用该漏洞,导致拒绝服务攻击或者执行任意代码。

2.微软消息队列服务栈溢出漏洞(MS07-065)。

这个漏洞存在于Windows消息队列服务当中,攻击者可以通过构建特制的MSMQ消息来利用该漏洞,这种消息在远程攻击情形下可能允许在Windows 2000 Server上远程执行代码,而在本地攻击情形下可能允许在Windows XP上进行本地权限提升。

3. IE浏览器DHTML对象内存破坏漏洞(MS07-069)。

这个漏洞存在于IE浏览器中,当用户打开精心构建的攻击网页时就可能导致漏洞被利用。成功利用该漏洞,攻击者可以以浏览者当前的身份权限执行任意代码。

4. Windows Media Format Runtime ASF解析多个堆溢出漏洞(MS07-068)。

这个漏洞存在于Windows Media Format Runtime解析ASF高级流媒体格式过程中,当系统解析精心构造过的ASF格式的文件时就会导致漏洞被利用。值得注意的是,这类攻击对服务器上的相关服务(如Windows Media Services)和个人用户攻击都同样有效,因此那些允许上传ASF格式文件的系统要格外小心。

5. Windows TCP/IP中的漏洞可能允许远程执行代码 (MS08-001)。

这个漏洞存在于Windows内核中,攻击者可以通过在网络上向计算机发送特制的IGMPv3和MLDv2报文来利用此漏洞。成功利用此漏洞的攻击者可以完全控制受影响的系统。如果系统启用了ICMP路由发现协议(RDP),攻击者可以通过发送特制的ICMP包来使系统停止响应,从而造成拒绝服务攻击。

在其他应用系统中,值得关注的漏洞有:Oracle 2008年1月安全更新。Oracle发布了2008年1月的紧急补丁更新公告,修复了多个Oracle产品中的多个漏洞。这些漏洞影响Oracle产品的所有安全属性,可产生本地和远程的威胁。其中一些漏洞可能需要各种级别的授权,但有些漏洞不需要任何授权;最严重的漏洞可能导致完全入侵数据库系统。

更多漏洞信息请参考:

http://www.ccert.edu.cn/

安全提示

为保证系统安全,用户应采取以下防范措施:

1.及时为系统更新补丁程序,并关闭不必要的系统服务;

2.安装正版的杀毒软件,并及时升级病毒库;

3.不要访问来历不明的网络链接(尤其是即时通讯软件上发送过来的)和不良网站;

4.发现自己的杀毒软件会自动关闭时,应该手动检查系统是否感染病毒。

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

CCERT月报:密码技术审查和评测将从严执行2023/06/12

CCERT月报:钓鱼邮件攻击大幅增加!高校需防范2023/06/02

CCERT月报:虚拟化平台病毒攻击频发2023/03/06

CCERT月报:让ChatGPT为网络安全工作服务2023/04/23

CCERT月报:VMware 高危漏洞需警惕2022/12/14

CCERT月报:2022年度网民网络安全满意度稳中有升2023/02/13

CCERT月报:供应链安全管控迫在眉睫2022/10/28

京公网安备 11040202430174号

京公网安备 11040202430174号