6月教育网整体运行平稳,未发现严重的安全事件。

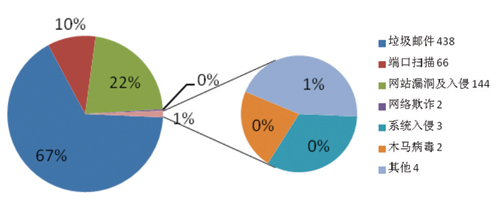

2014 年5 月~6 月安全投诉事件统计

6月乌云网络报来的各类网站漏洞中有两类需要引起关注。一类是多所高校使用一个叫做随缘学校管理系统搭建的学校教务系统存在权限绕过漏洞,攻击者只需伪造相应的cookie参数就能绕过系统限制,直接获取后台管理权限而无需用户名和密码。随缘学校管理系统官方已经在3年前就停止对这款产品的更新维护,就是说如果学校现在还在使用这套系统搭建的教务系统,那么只有两种选择,一种是自己对相关的代码进行修补性开发,另一种则是使用其他的CMS重新搭建教务系统。随缘学校管理系统的特征是网站后台管理目录名默认为szwyadmin,如果您发现网站后台存在该目录,请尽快更新解决相关问题。

另一类需要关注的漏洞是多个学校使用的北京清元优软URP综合教务系统存在文件包含漏洞,该漏洞使得攻击者可以通过URL的参数输入绕过安全限制去读取系统中的任意文件。目前厂商针对该漏洞已经有相应的解决办法,使用该系统的学校可以尽快联系厂商进行升级处理。

病毒与木马

近期没有新增影响严重的木马病毒程序,需要关注的是那些利用热点事件进行伪装传播的木马病毒,例如伪装成世界杯的精彩图片或是视频的木马病毒,用户在邮件附件或是聊天软件中收到此类信息时应该谨慎对待,在确认来源可信和安全时才可点击打开。

近期新增严重漏洞评述

微软6月的例行安全公告共7个(MS14-030到MS14-036),其中2个为严重等级,5个为重要等级,这些公告共修补了包括Windows系统、IE浏览器、Office软件及LyncServer中的66个漏洞,这66个漏洞有59个漏洞与IE浏览器有关,其中也包括5月提到的IE8浏览器的0day漏洞(CVE-2014-1770)在本次也得到了修补。建议用户尽快使用自动更新功能修复相关漏洞。漏洞的详细信息请参见:https://technet.microsoft.

com/zh-cn/library/security/ms14-jun。

Adobe公司6月的例行安全公告只有一个(ABSB14-16),该公告主要用于修补Flashplayer软件中6个安全漏洞,这些漏洞可能导致远程任意代码执行或是拒绝服务攻击。漏洞详细信息请参见:http://helpx.adobe.com/security/products/flash-player/apsb14-16.html。

除例行公告外,另外几个值得关注的漏洞包括:

1.Openssl软件中存在多个安全漏洞,这些漏洞可能导致实现拒绝服务攻击、中间人劫持攻击及任意代码执行漏洞等。不过这次曝出的漏洞较前段时间曝出的心脏滴血漏洞在利用的前置条件及利用难度上都有所提高,很难利用来进行大规模攻击。目前厂商已经在新版中修补了这些漏洞,建议管理员尽快升级相关组件到最新版本,详细信息请参见:http://www.openssl.org/news/。

2.Oracle数据被曝出存在一个远程代码执行漏洞,这个漏洞因为Oracle数据对java虚拟机支持过程中存在缺陷,使得攻击者可以远程执行java代码。目前漏洞的细节还未公布,厂商也还未针对这些漏洞发布补丁程序。建议Oracle数据库管理员随时关注厂商的动态。漏洞的信息请参见:http://packetstormsecurity.com/files/127117/Oracle-Database-Java-VM-20-Weaknesses.html。

3.DNS服务常用的BIND的软件被曝出存在一个拒绝服务攻击漏洞,目前厂商已经发布补丁程序修补该漏洞,建议DNS服务的管理员尽快升级到最新版本。漏洞的信息请参见:https://kb.isc.org/article/AA-01166/0/CVE-2014-3859%3ABIND-named-can-crash-due-to-a-defectin-EDNS-printing-processing.html。

(作者单位为中国教育和科研计算机网应急响应组)

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

谷歌为找出Windows系统漏洞的高手支付奖金2012/09/27

从堵住系统漏洞开始 六方式保Linux系统安全2010/05/28

校园网面临的威胁及加强校园网安全管理措施2008/08/19

漏洞扫描工具选择技巧大揭秘2010/09/25

构建基于安全策略的校园网络系统2008/07/02

Windows 7和Mac均存在重大系统漏洞2010/06/26

封杀Windows系统漏洞堵住黑客入侵途径2010/06/12

京公网安备 11040202430174号

京公网安备 11040202430174号