10月教育网整体运行平稳,未发现严重的安全事件。

根据教育网NJCERT的检测分析,教育网内每周检测到的Chargen反射放大式DDoS攻击次数超过18000次,攻击总流量超过8TB。我们10月针对其中检测出的发送攻击流量超过500M的166台教育网内主机进行了通知处理工作。

Chargen 字符发生器协议(Character Generator Protocol)是一种简单网络协议,在RFC 864中被定义。该协议设计的目的是用来调试TCP 或UDP 协议程序、测量连接的带宽或进行QoS 的微调等。由于Chargen没有严格的访问控制和流量控制机制,在UDP 模式下任何人都可以向开放Chargen服务的主机请求服务,这种简单的请求- 回复模式使得攻击者可以伪造源发地址信息向Chargen服务发送请求,而Chargen服务并不会验证源发地址的真伪,会向源发地址发送应答包,这导致该服务可被用来进行DOS攻击。要杜绝这种反射攻击只需关闭系统中的Chargen服务,对于那些必须要开放该服务的主机,应该使用防火墙限制对该服务访问的地址来源,从而降低被利用攻击的风险。

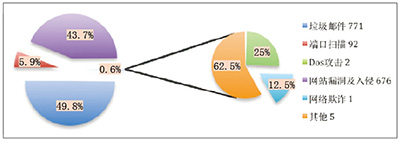

2014年9月~10月安全投诉事件统计

病毒与木马

近期Windows系统曝出一个通用的Windows OLE远程代码执行漏洞,该漏洞可以通过Office格式的文档来利用,并且影响大部分版本的Windows系统。目前有消息称一个利用该漏洞的蠕虫已经开始在网络上扩散,建议用户及时安装系统补丁并谨慎打开来历不明的Office文档。

近期新增严重漏洞评述

微软10月的例行安全公告共8个,其中3个为严重等级,5个为重要等级。这些公告共修补了Windows系统、IE浏览器、Office软件、.net组件、Web Apps中存在的24个安全漏洞。这些漏洞中需要特别关注的是Windows OLE远程代码执行漏洞(CNVD-2014-06717、MS14-060),OLE(对象链接与嵌入)是一种允许应用程序共享数据和功能的技术,用来增强Windows应用程序之间相互协作性。 Windows OLE组件功能在实现中存在一个缺陷,导致某些特制的OLE对象可加载并执行远程INF文件,而INF文件是Windows的安装信息文件,里面包含需要下载并安装的软件信息,攻击者可通过在INF文件中设定的远程恶意可执行程序进行下载并执行。微软已经在MS14-060的公告中修补了该漏洞,建议用户尽快安装相应的补丁程序。更多公告的详细信息请参见:https://technet.microsoft.com/library/security/ms14-Oct。

另一个需要关注的公告是Oracle公司今年4季度的安全公告。本次公告共修补了Oracle公司系列产品中154个安全漏洞。其中Java产品的漏洞需要特别关注。Oracle的公告详细信息请参见:http://www.oracle.com/technetwork/topics/security/cpuoct2014-1972960.html。

Adobe公司10月的例行安全公告只有一个,此公告修补了Flash player软件里面的3个漏洞。漏洞详情请参见:https://helpx.adobe.com/security/products/flash-player/apsb14-22.html。

除上述例行安全公告外,一个SSL v3版本的加密缺陷漏洞(CVE-2014-3566)需要特别关注:

SSL v3是早期使用的并不完善的加密协议,目前已被TLS1.0、TLS 1.1、TLS 1.2替代。因为兼容性问题,大多数的TLS实现依然兼容SSL v3。目前多数浏览器版本也依然支持SSL v3加密协议,浏览器在与加密服务器端握手阶段时会进行加密协议版本协商,首先会协商使用最新版本的协议,若协商不成功,则尝试协商使用较低一级版本的,最终会协商出一个双方认可的协议版本 。由于SSL v3在实现过程中存在缺陷,使得加密的信息可能被破解。一个成功的中间人攻击可以控制浏览器和服务器之间的协商过程,从而使加密协议强制降低为SSL3.0,达到获取敏感的加密信息的目的。服务器可以通过禁止使用SSL v3版本来防范此类风险。

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

东南大学:自动化技术在安全事件响应中的应用2017/08/15

一年数十起安全事件 留学如何保障人身安全2017/07/26

09年中国52%网民遇安全事件 "善后"费用达153亿2010/03/31

企业信息安全事件两年飙升逾九倍2016/12/01

2014年上半年教育网安全运行汇总2014/10/20

CCERT月报:暑期高校网站安全问题凸显2014/10/10

异国留学如何更好保护自己?2012/05/10

京公网安备 11040202430174号

京公网安备 11040202430174号