每年高考招生前后,都是高校网站安全性最受关注的时候。由于访问量的大量增加,以及高招录取工作的敏感性,高校网站,尤其是招生网站,往往吸引着大量怀有恶意目的的攻击者,实施网站挂马、敏感信息窃取等非法行为。今年高考期间,就曾出现过北京、天津等地高考考生信息泄露并在网上公开叫卖的情况,虽然信息泄露渠道尚未有权威的认定,但这无疑已经为高招网站的网络安全防护敲响了警钟。正式的高招录取工作一般都会在隔离的内网环境中进行操作,高考分数和录取信息的安全性还是值得信赖的。但各高校的高招网站仍承担着招生宣传、考生交流平台、录取信息公示等关键任务,而一旦高招网站的安全存在问题,被恶意攻击植入网页木马或钓鱼页面后,将会对考生的个人敏感信息构成泄露威胁。

为了能够对目前高招网站的安全状况和防护水平有一个更加实际的了解和掌握,中国教育与科研计算机网安全应急响应组(CCERT)在高招前夕对取得授权的3所高校的4个高招网站进行了全面深入的渗透测试,CCERT渗透测试小组对其中3所高校的3个高招网站都取得了不同程度的控制,其中1个网站已经遭遇“黑客潜伏”,实际渗透测试结果显示当前高招网站的安全形势仍然非常严峻,需要高校的网络安全管理部门与招生管理部门切实有效地落实网络安全防护责任、资源与措施,为广大考生建立起更令人放心的高招网站环境。

渗透测试流程与方法

渗透测试(Penetration Test)对于国内的高校单位可能还比较陌生,而这种非常有效的安全评估机制已经广泛用于金融等安全需求较高的行业,然而由于服务费用及所需专业技术能力等问题,还尚未在中国教育网中得到有效的应用。渗透测试并没有一个标准的定义,目前的通用说法是:由资深安全工程师完全模拟黑客可能使用的攻击和漏洞发现技术,对目标系统的安全做深入探测,发现系统最脆弱的环节,渗透测试能够直观地让管理人员知道自己网络所面临的问题,以及安全隐患的危险程度。渗透测试又根据测试者对目标网络和系统的信息了解程度,分为白盒测试、灰盒测试与黑盒测试,根据测试者发起攻击尝试的位置分为外部测试与内部测试。而CCERT小组针对高招网站的渗透测试是在仅知晓目标网站域名的情况下,从互联网上远程发起的测试,因此属于外部黑盒测试,这也是与目前高招网站所主要面临的攻击威胁来源是一致的,因此能够反映出这些网站所存在的典型安全弱点与风险。当然,我们在渗透测试过程中是要保证目标网站的正常运行,不会使用过度频繁的扫描探测或可能导致拒绝服务的攻击方式。

针对网站系统的外部渗透测试一般分为如下四个阶段来进行:第一个阶段是信息收集,主要通过DNS查询、主机端口扫描等方式,对系统或服务进行辨识;第二个阶段,我们会从系统层,也就是网络服务这个层面上远程对网站服务器进行漏洞扫描和攻击,采用的技术包括远程漏扫、远程渗透攻击以及远程口令猜测;第三个阶段,我们会对网站Web应用层的一些漏洞进行扫描和攻击,包括对Web应用漏洞的扫描、验证,对Web管理后台中缺省和弱口令进行猜测和破译;第四阶段,我们将对之前发现的系统漏洞进行挖掘和利用,并尝试获取对网站的本地访问权,当然这个权限往往是受限权限,所以我们还会尝试对权限进行提升,以获得更进一步的控制权限。在完成渗透测试后我们将完全细致地“清理现场”,并为目标网站管理人员提供详细的渗透测试过程与结果报告文档,以帮助他们修补所发现的漏洞并增强网站的安全防护能力。

渗透测试目标与总体结果

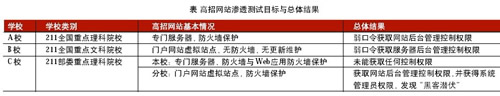

CCERT小组在计划本次针对高招网站的渗透测试时,曾期望能够获得一个稍具规模的测试目标样本集合,我们与十多所北京的高校进行了联系,以获取到对这些高校高招网站进行渗透测试的授权。然而由于未能直接联系到部分高校负责高招网站运行的部门负责人,以及部分高校对接受渗透测试此类较为新兴的服务还心存疑虑,我们只取得了3所高校的授权,并对他们的4个高招网站进行了外部渗透测试。出于安全性与隐私权的考虑,我们对这3所高校的信息都进行匿名化处理,渗透测试目标和总体结果见表1所示。

针对这3所高校的4个高招网站,除了C校本校高招网站由于安全防护严密未能突破之外,CCERT小组获得了3个高招网站的后台管理权限,并进一步获得了C校分校高招网站所在服务器的系统管理员权限,同时发现该网站已被植入多款ASP木马程序,已被“黑客潜伏”。以下将对于B校与C校分校渗透测试案例进行详细描述,并分析高招网站典型的薄弱安全环节与影响后果。

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

COST论坛:高招安全保障暨校园网安全策略2011/06/08

CCERT 2011年6月:在线编辑器漏洞影响高招安全2011/07/18

图片新闻:中国教育网体检中心宁雄雁2011/06/14

图片新闻:CERNET应急响应组魏克2011/06/14

CCERT月报:关注定制开发应用系统的漏洞风险2023/10/09

CCERT月报:密码技术审查和评测将从严执行2023/06/12

CCERT月报:钓鱼邮件攻击大幅增加!高校需防范2023/06/02

京公网安备 11040202430174号

京公网安备 11040202430174号