2015年12月教育网运行平稳,未发现影响严重的安全事件。11月提到的Java反序列化漏洞的问题继续发酵中,目前网络上各类稳定的漏洞利用代码已经发布了,并且也有大量的安全组织对全网存在该漏洞的主机进行了扫描,得到数据显示国内受影响的主机有三千多台,其中也不乏有教育网内的机器,这些涉事的服务器多数是学校的各种应用系统(如教务、招生、财务系统等),涉及的Web容器组件包括JBoss、WebLogic和Jenkins这三种,其中WebLogic的数量最多。由于这些都是Apache的底层组件,可能有漏洞的应用系统管理员自己也不是很清楚系统底层是否使用了相关组件,我们正在核实漏洞系统主机的信息,并逐步通知相关用户。管理员也可以联系相关系统的开发人员或厂商来确定是否可能存在漏洞。

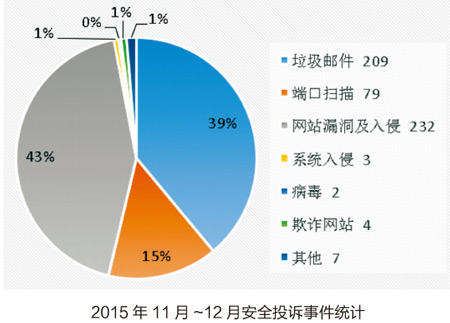

12月安全投诉事件数量和比例较往月没有太大变化。

12月没有新增影响范围广的蠕虫病毒。

12月需要关注的漏洞有如下这些:

1.微软12月的安全公告共12个,其中8个为严重等级,4个为重要等级。这些公告共修补了包括Windows系统、IE浏览器、Office办公软件、WindowsDNS、Edge、.NET Framework、skype forBusiness、Lync及silverlight中存在的71个安全漏洞。用户应该尽快更新相应的补丁程序以降低漏洞带来的风险。相关漏洞的详细信息可参见:https://technet.microsoft.com/zh-CN/library/security/ms15-dec.aspx。

2.Adobe公司12月的例行安全公告中有关Flash player软件的更新需要引起关注,因为此次更新共修补了Flash player软件中79个安全漏洞,这些漏洞中大部分可能导致远程任意代码执行。用户应该尽快更新自己系统上的Flash player软件。相关的漏洞信息可参见:https://helpx.adobe.com/security/products/flash-player/apsb15-32.html。

3.Juniper ScreenOS系统内置口令后门漏洞(CVE-2015-7755),ScreenOS是Juniper相关防火墙产品(包括SSG、Netscreen)的内置操作系统。最近有研究人员发现在其几个特定版本(6.3.0r17、6.3.0r18、6.3.0r19以及6.3.0r20)的ScreenOS系统中被内置了一个超级口令,攻击者只需使用任意的现有系统中存在的用户名和该超级口令登录系统就可以获得系统管理员权限,在系统日志中这个登录行为及相关操作会被记录为System用户登录的信息。目前还不清楚是什么人把这个超级口令留在了系统当中,但是厂商已经发布了新的版本以清楚相关问题口令。使用Juniper防火墙的系统管理员要尽快检查自己的防火墙系统版本是否受这个漏洞影响,并及时升级系统,厂商的公告请参见http://kb.juniper.net/InfoCenter/index?page=content&id=JSA10713&actp=search,如果不能及时更新,请限制防火墙的登录地址范围。

4.WinRAR是用户使用较多的解压缩软件之一,最近有研究人员发现WinRAR5.30beta 4中存在一个安全漏洞,可能导致攻击者使用当前用户的权限在系统上执行任意代码,攻击者只需要让用户点击打开特定的压缩包就行。这个漏洞可能被用来在网络下载过程中传播木马病毒,并避开杀毒软件的防护。目前官方已经在新版本中修补了该漏洞,建议使用Winrara软件的用户到官方网站http://www.rarsoft.com/上下载最新版本的Winrar使用。

(作者单位为中国教育和科研计算机网应急响应组)

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

Java线程同步锁解决共享数据安全2010/08/20

基于Java的Web统计图表引擎2007/09/10

PC World:最令人厌恶的11个互联网应用2010/09/09

京公网安备 11040202430174号

京公网安备 11040202430174号