Web安全威胁、无线WiFi用户仿冒、校园卡复制伪造

校园网安全面临重重恶意

现在,勒索病毒、恶意挂马、大规模数据泄露等网络攻击的目标也渐渐由商业网站波及校园网络。高校网络中的商业机密等内容虽少,但许多国家重点课题、国防工业项目等相关信息价值极大。一旦高校关键网络节点被攻陷,也会直接将大量教学电脑和学生自用笔记本等计算机暴露在网络攻击之下。因此,在高校网络的运维过程中,对各类网络安全威胁绝不可掉以轻心。

2016年底,我们对北京市某些高校网络进行了安全渗透测试,其内容包括Web站点、服务器配置、无线WiFi接入、校园卡设备等,发现其中存在诸多安全问题,可分为几类,参见表1。

Web站点安全问题调查

在表1中,我们将高校网络漏洞分为三大类,其中前两类均为Web站点中存在的安全问题。在几个月的时间里,我们对相关网络通信数据进行采集,结合手动攻击测试,得出安全审计结果。

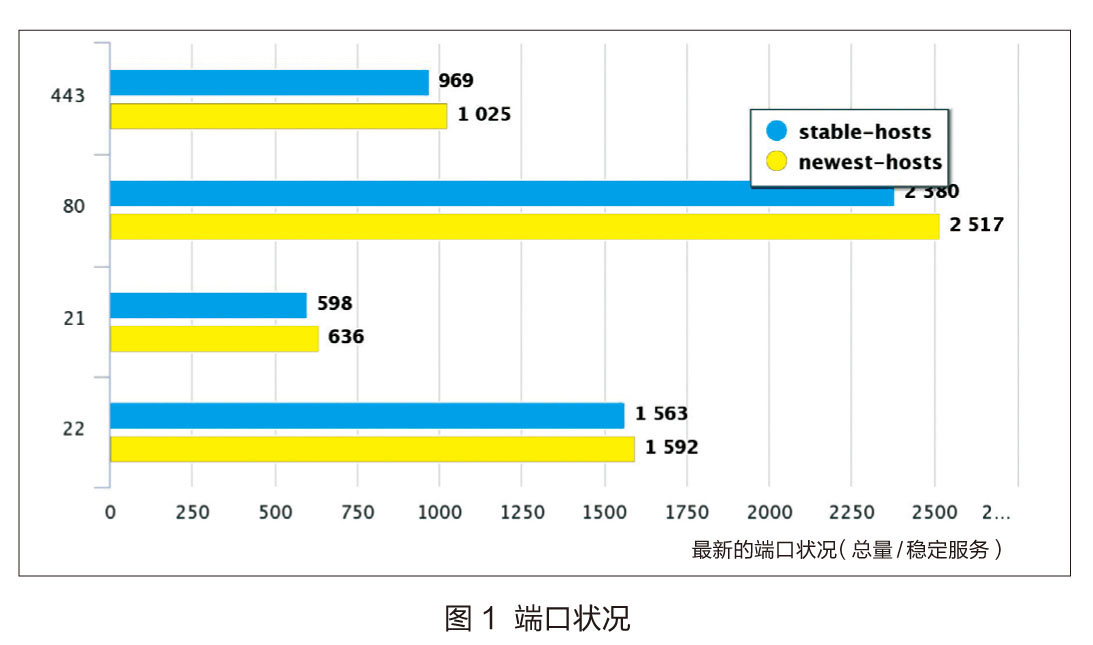

在高校网络通信数据中,活跃端口主要分布在http所在的80端口、https所在的443端口、FTP服务所在的21端口、ssh所在的22端口。由图1可以看出,高校网络中通信数据以Web数据为主,其中http数据占多数。

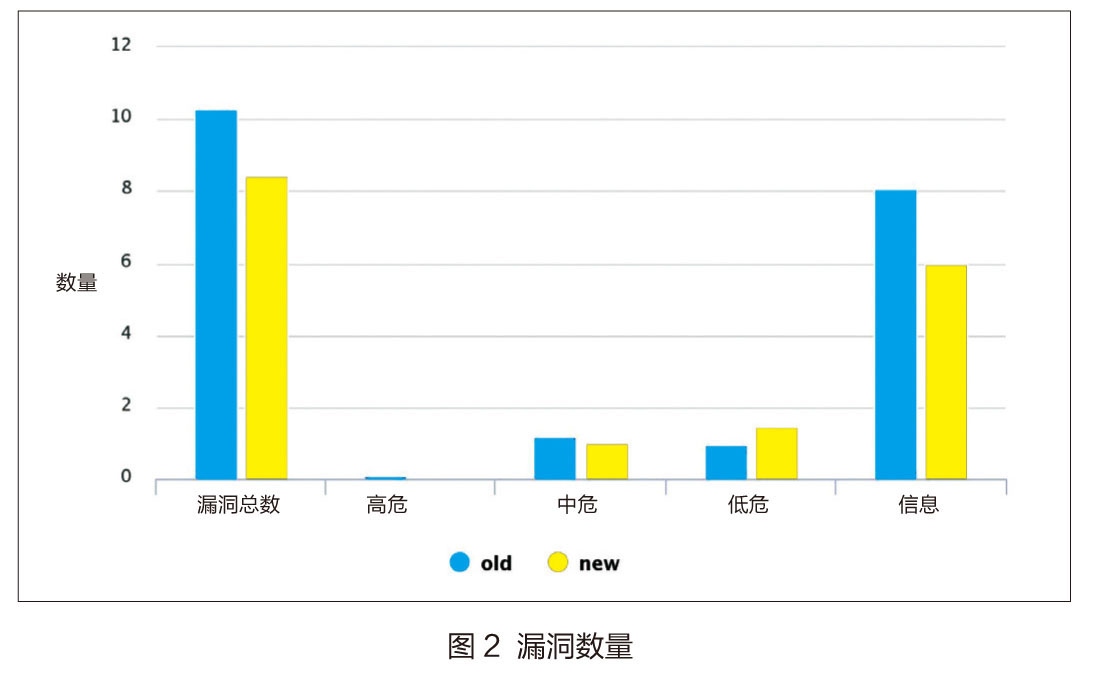

编写针对性工具及使用开源工具对网站进行自动化扫描,可以发现的漏洞数量如图2所示,其中低危漏洞占大部分。高危漏洞在自动化扫描中往往很难暴露,需要测试者手动攻击才能得出。

对站点进行手动攻击,综合利用数据嗅探、脚本爆破、参数注入等方式,发现站点多个中高危安全漏洞。其中包括XSS攻击、SQL注入、仿冒登录、URL重定向等,如被攻击者利用,可造成严重安全危害。

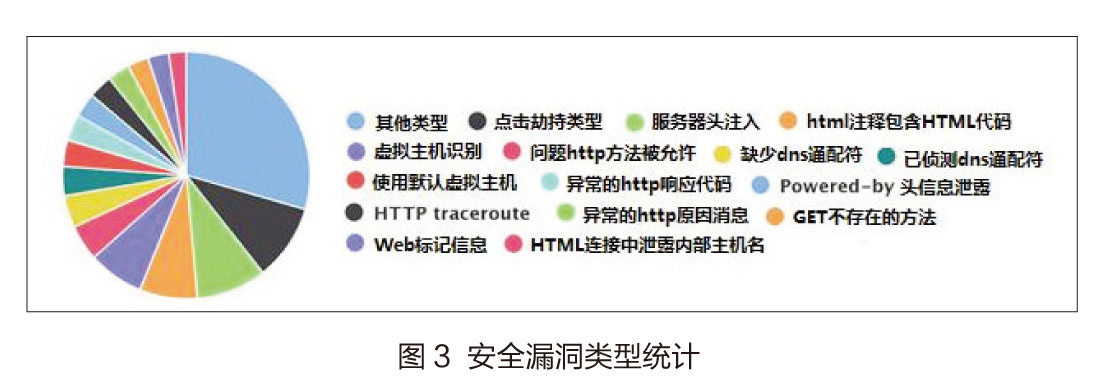

按照漏洞类型,将发现的安全漏洞统计如图3所示。

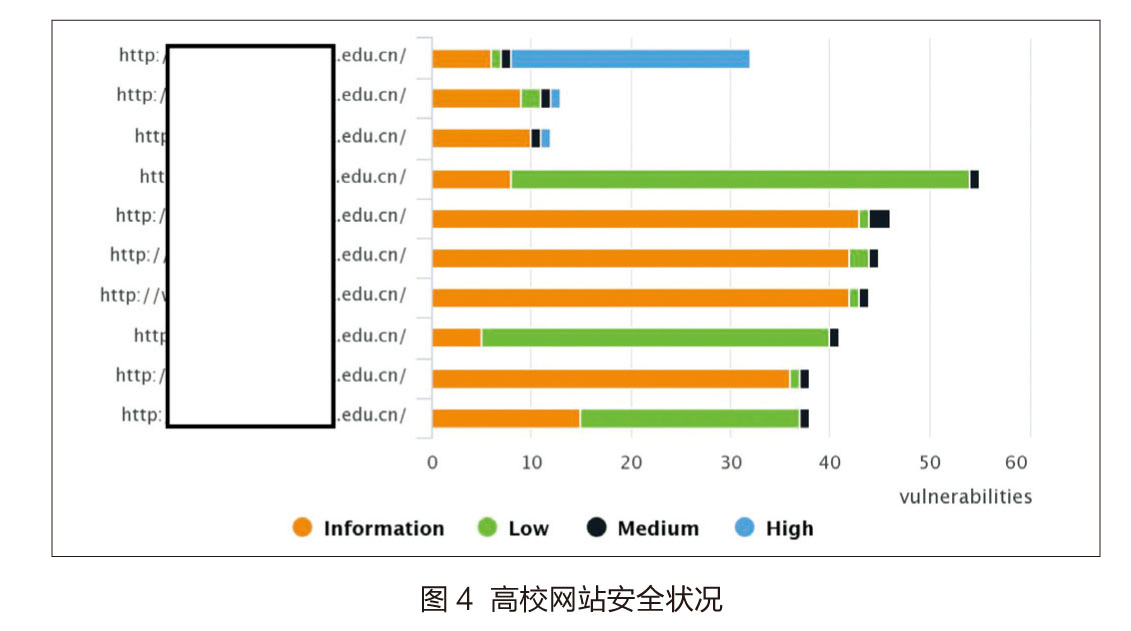

对高校网站安全状况进行统计,结果如图4所示。可以看出,大多数网站以信息泄露和低危漏洞为主,也有个别站点安全性较差,存在多个高危漏洞。

WiFi与校园卡安全问题

校园WiFi与校园卡均是校园生活中不可或缺的重要部分,无线上网、刷卡消费、刷卡认证等行为是每天都会遇到的。近年来,WiFi遭遇监听、身份仿冒、拒绝服务等攻击层出不穷,各类智能卡遭遇盗刷、数据修改等也屡见报端。我们在这两个方面进行了针对性攻击测试,发现多个安全问题。

WiFi存在蹭网及监听风险

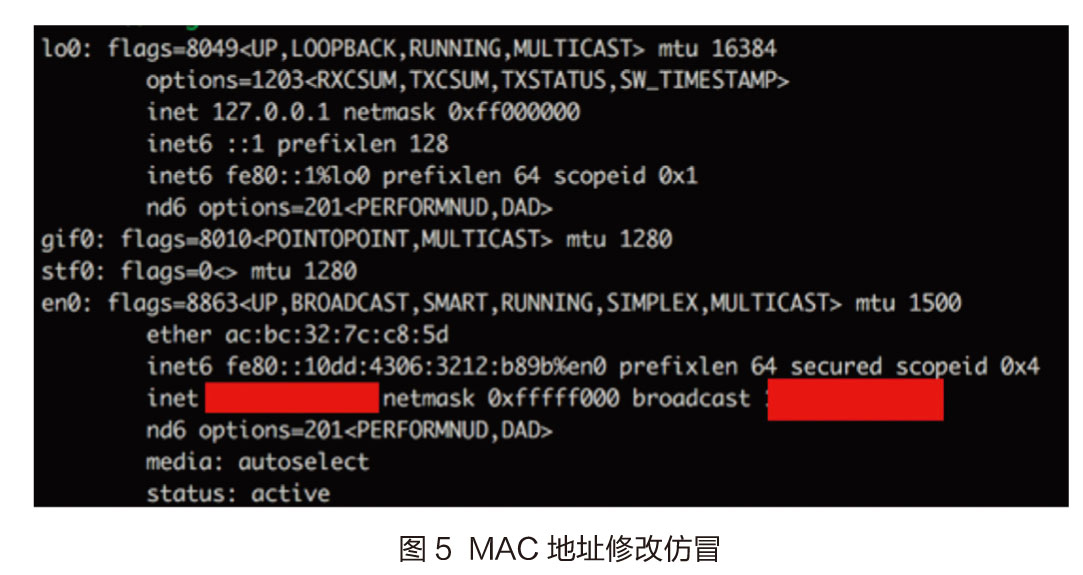

校园网WiFi服务是通过用户名口令来认证用户,从而为用户开通上网权限的,但某些计费系统认证规则和DHCP服务中存在疏漏,可导致没有上网账号和口令的用户恶意蹭网。在同一子网的WiFi环境下,可以很容易通过ARP扫描,探测到其他上网设备的IP和MAC地址。设备网卡的MAC地址很容易被修改仿冒,恶意用户可以在探测到IP和MAC地址后,将自己的MAC地址改为已连网的MAC地址,然后请求DHCP服务器为自己重新分配IP,达到蹭网目的,如图5所示。

在某高校网络中,使用明文做为WiFi用户下线指令。下线过程指令简单,且下线过程中,服务器只根据发送数据的用户IP进行识别,未对用户身份进行合法性校验,因此用户在上网过程中易受强制下线攻击。甚至在攻击者扫描获取局域网中所有在线IP和MAC地址后,结合中间人攻击可造成大面积断网。

WiFi存在地址耗尽及伪造攻击

DHCP服务配置中存在缺陷可能导致地址池耗尽和DHCP服务器伪造攻击。步骤如下:首先通过伪造MAC地址耗竭正常的DHCP服务器的IP地址池,然后攻击者用自己的主机伪造一个DHCP服务器,那么新连上内网的主机只能使用流氓DHCP服务器分配的IP,以及攻击者指定的网关、DNS服务器,这样攻击者的主机就变成了内网网关,可以借此控制内网中其他主机的网络流量。

学生校园水卡可被复制伪造

某学生宿舍的水卡使用了NXP的Mifare Classic卡,该卡型存在多个算法漏洞,已被公认为不安全卡种,容易被解密复制甚至伪造数据。

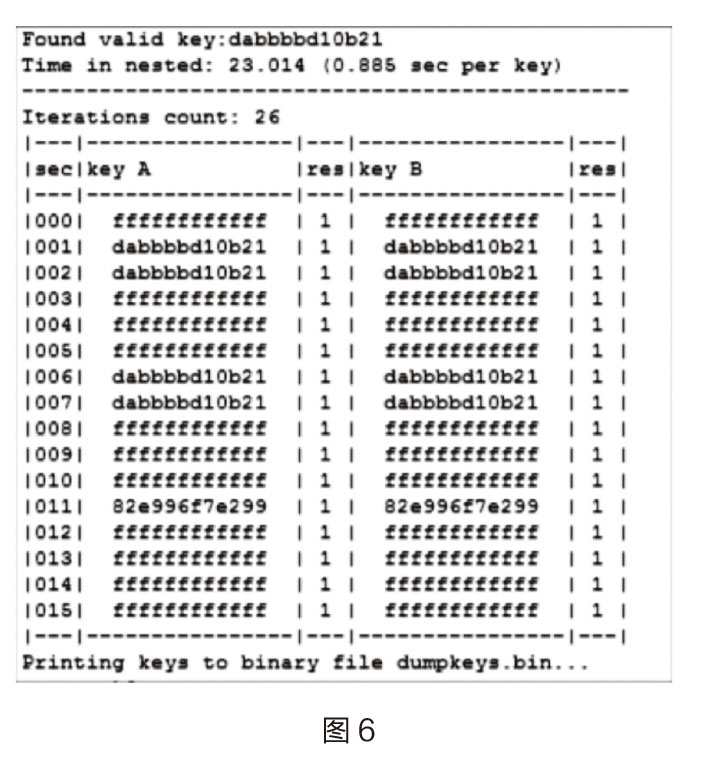

攻击者可采用Prox Mark3,还原卡内密钥,根据密钥获取卡内数据;使用空白M1S50卡或UID卡,可以把数据写入新的卡片,完成水卡复制,经测试可以正常刷卡。进一步,也可以根据数据格式,修改卡片数据,为卡片充值,如图6所示。

当前高校网络安全威胁形势不容乐观,多个方面存在较严重的安全问题。网络管理部门应重视网络安全态势,不仅要确保校园网络功能的可用、保证服务正常运行,也需加大对安全威胁的防治。并引入渗透测试等手段,针对目前影响范围较广的各类安全威胁进行有效治理,以确保高校网络的安全、有序运行。

(作者单位吴中超为信息工程大学,汪志伟、张少杰为清华大学)

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

校园网安全意识培训重在习惯2010/09/10

北京大学构建多维度校园网安全防护体系2011/07/28

CCERT月报:网络安全宣传活动助力校园网安全防护2023/11/06

图片新闻:CERNET应急响应组魏克2011/06/14

京公网安备 11040202430174号

京公网安备 11040202430174号