受感染IP仅为269个

2017年5月16日,中国计算机学会CCF YOCSEF联合CCF计算机安全专业委员会共同举办“勒索病毒:凭什么能绑架我们的系统?”特别论坛,论坛邀请国内信息安全领域知名专家、学者一同揭开勒索病毒的真面目。

360首席安全官谭晓生在论坛上做了主题为《WannaCry病毒给网络空间安全应急处理体系带来的启示》的报告。他分析了WannaCry病毒传播过程及事件态势,以及此次事件的成功之处与经验教训,特别澄清了媒体报道中对CERNET 及教育网用户的失实报道。

还原勒索病毒事件经过

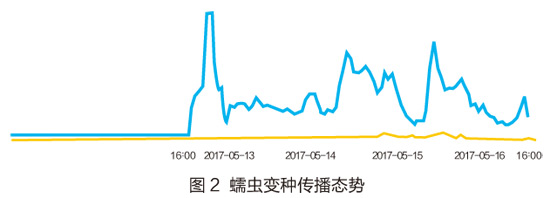

5月12日15:00开始,勒索病毒开始感染中国境内用户;5月12日23:00,勒索病毒爆发进入高峰期,多个机构用户中招;5月13日12:00,勒索病毒感染趋势呈现下降态势,应急工作取得了成效;5月14日7:00至今,勒索病毒感染量平衡,事件进入尾声。

此次蠕虫病毒由于英国的安全人员注册了域名,将危害控制住了。据多家专业安全公司的分析,WannaCry蠕虫感染后首先连接URL(域名为www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com)。在5月12日该域名被安全分析人员注册并启用,从该域名的服务器上可以看到世界各地感染主机的DNS查询。根据来自中国的DNS查询的IP地址及其BGP AS号码,通过对域名解析量的分析,可以知道有多少人中招。图1是中国区域蠕虫传播的监测数据。绿色的线,表示在没有域名解析之前传播的量;蓝色的线,表示开始域名解析后,病毒感染的量。可以看到,域名解析后,感染数量急速下降,得到了控制。

图2为变种的传播情况,变种危害性很小。图2中黄色的线代表变种,蓝色的线是原始版本的感染情况。

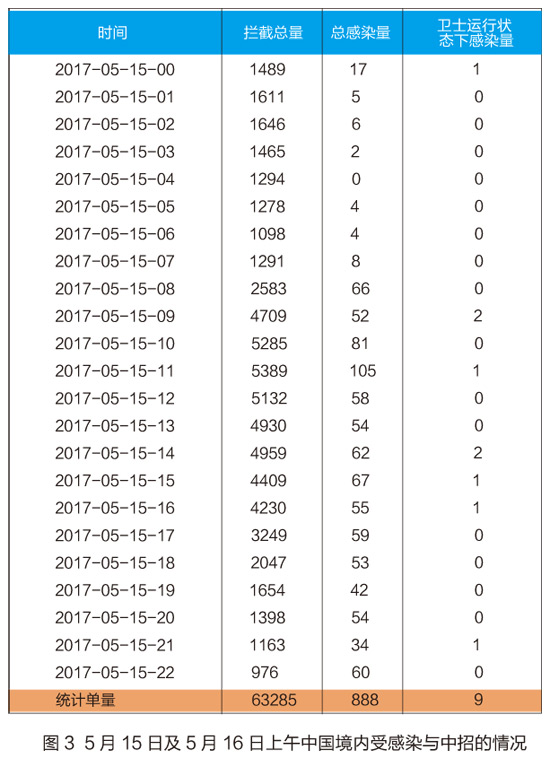

从360安全卫士监测到的感染量数据可以看到,5月15日,为受攻击的高峰,全天总拦截量为63285台,中招感染的机器为888台,其中一天中最高峰集中在10点至12点,11点时共受到了5389次攻击,共有105台电脑中招。5月16日总拦截量为15432台,中招感染的机器为302台。

澄清教育网背了黑锅的事实真相

谭晓生在报告中特别提到,从5月12日开始大量的媒体报道对教育网存在误解。他列举了一些数据说明教育网在这个事件中背了黑锅的事实。

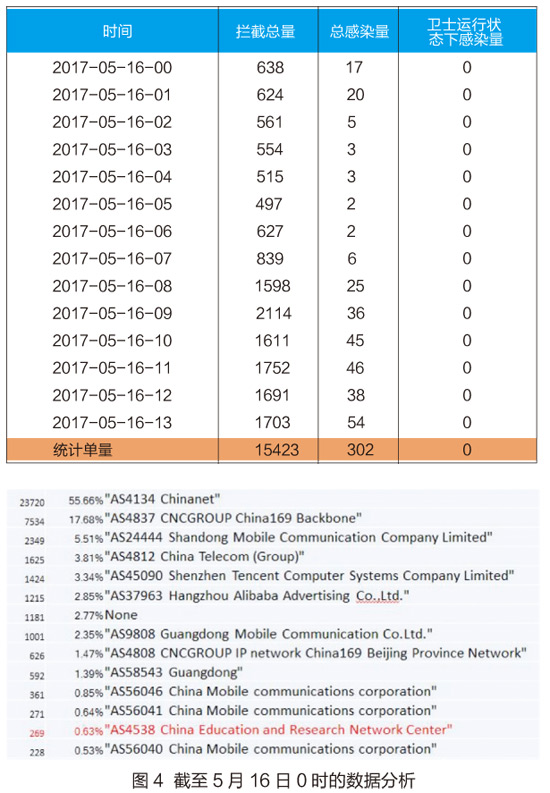

根据360获取的权威数据,利用了GIS信息系统,取所在地理信息点名称,教育相关的感染一共有4825个,其中,高等院校2981个,显著较高。然而,从权威出处分析的数据也可以看出,教育网感染数量只占0.63%,并不是“重灾区”。

截止到5月16日0点的数据分析,数据来自安全社区,全球26万次感染记录,独立感染IP来源16万个,其中,来自中国区域分布如图4所示,可见总体感染数量,主要与运营商体量相关。教育网CERNET的域AS4538,受感染的IP为269个,仅占国内受感染总量的0.63%。

谭晓生分析了其中的原因,第一,多数校园网同时连接教育网CERNET和运营商网络;第二,校园网最早向外报告感染案例,因为用户群体在社交媒体上比较活跃;第三,高校90%的感染是通过接入运营商的网络所感染。的确,根据CERNET的调查数据,CERNET在全国调查了超过1600个高校,确认感染的单位66个,确认感染的电脑数百台。

谭晓生提到,情况较好的高校软件更新比较及时,归因于长期推行的软件正版化;并且很多校园网根据4月份微软的漏洞预警提前做了防范。4月15日,清华大学就采取了系统防范措施,确保未发生病毒感染。

经验教训与启示

谭晓生指出,本次应急处置的成功之处在于:第一,国家安全主管机构,公安部、中央网信办、工信部等安全领导机构迅速响应,进行全国动员,部署防护方案;第二,安全厂商迅速响应,及时提供预警通告、修复工具和安全指南,上门支持,帮助了政企客户有效防控;第三,国内各大政企单位高度重视,部署专人迅速响应,采用安全厂商的应急方案全面修复,确保了周一没有形成爆发;第四,消费者电脑补丁打得比较全,蠕虫攻击成功率低;第五,运营商对传播端口做了封禁,限制传播途径。

然而,本次应急处置也存在一些运气因素:比如,国外安全人员发现代码中的域名,注册后停止了蠕虫的破坏行为,所谓的Kill Switch;感染是从周五晚上开始的,有大内网的机构已经下班了,大量电脑处于关机状态;另外,没有危害更大的变种出现,后来出现的病毒变种并没有去掉Kill Switch;等等。

由此,谭晓生也分析了此次事件带来的教训与启示:首先,应当提前响应,整个事件的响应从3月就应该开始了;其次,运维水平高的网络,应急可以更加从容;第三,安全企业以及客户内部的组织能力和执行力是重要的保障。

他认为本次事件中反映出了一些老问题,应当引起未来网络空间安全部署的重视。

第一,终端安全如何做,我们真的想清楚了吗?核心问题:终端在网络当中,是可信源还是风险?关键问题:终端=杀毒?

第二,隔离专网,究竟是优势还是劣势?隔离专网是安全岛,但是不应该把所有的宝押在边界的防护上;而一个隔离专网意味着一个迷你版的互联网产业,其复杂程度并未引起相关人员的高度重视。

第三,补丁问题和老旧操作系统问题,是安全问题还是IT问题?谭晓生指出,未来,安全应该融入IT,融入架构。

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

360/乐视云盘为啥关闭?专家给出了真相2016/11/01

360停止个人云盘服务:有人存储传播非法文件带来风险2016/10/21

360称清华等76家高校官网遭入侵挂马2010/06/25

360专家揭秘手机恶意软件如何公然"抢钱"2010/03/18

360首次披露铲除“小耗子”木马产业链内幕2009/12/01

360发布全新“云查杀引擎” 比杀毒软件快10倍2009/09/17

让360安全卫士分享WSUS补丁2009/05/11

京公网安备 11040202430174号

京公网安备 11040202430174号