如何在不改变高校现有“网络安全管理规则”的前提下,同时为校外的访问者提供便利的访问路径,是摆在高校信息化管理部门面前的一个重要问题。

本文通过首都体育学院的实际应用场景,提出了应用服务器访问控制系统方案,利用WebVPN远程访问技术很好地平衡了上述问题与矛盾。

目前常见的远程访问技术有:传统VPN(PPTP、L2TP/IPSec)、SSLVPN、OpenVPN、内网代理等,技术参数比较见表1。

通过表1可以归纳出常见的远程访问技术存在以下缺点:1.大部分技术容易被封锁;2.需要配置浏览器插件或客户端,并且在不同操作系统上会产生兼容性问题;3.不支持加密或加密安全性弱;4.较难配置用户权限或配置过程复杂,不易快速部署;5.不支持移动设备部署或部署过程复杂;6.对弱口令风险防范缺乏有效手段。

设计思想

为解决常见远程访问系统存在的问题,在此系统设计之初,我们通过对传统远程访问技术的对比研究,要求在保障安全的前提下较好地解决校外用户对校内资源的访问,不能给管理者与使用者带来额外的使用负担,同时要具有符合移动趋势、无需配置、具备管理功能、不易被封锁、加密传输等特点,并且达到以下几点设计要求。

1.无客户端或浏览器插件

传统的VPN系统需要安装客户端或者浏览器插件,这些客户端或浏览器插件往往存在兼容性差,或客户端、浏览器插件与操作系统的同步更新存在问题,或存在无法支持移动设备(iOS、Android等)等问题。

使用B/S结构,且不进行插件安装是设计该系统的基础思想。WebVPN采用HTTP透传技术,无需客户端,只需使用浏览器像访问普通HTTP网站那样访问VPN的登录地址,进行登录后即可访问内网资源,实现即开即用。

HTTP透传技术兼容所有标准HTTP客户端,访问设备只要支持标准HTTP协议即可使用WebVPN系统访问内网资源。

2.用户“零”配置

相比传统VPN繁琐的参数配置过程,由于学校各种应用系统面对的使用对象师生员工大都不是专业用户,其使用诉求基本就是“简单、快捷”,因此要求此系统需要实现师生员工的“零”配置,即使用者无需任何配置工作。这样的设计给使用者降低了使用要求,给管理者减轻了技术服务的工作量。

3.不改变防火墙端口配置

对比传统的远程访问技术后发现,采用特定端口与特定协议的数据传输往往容易被各种运行商进行封锁,在使用过程中影响师生员工的使用体验。

通过实验对比,要求该系统采用HTTP透传技术,双机部署方案。一台部署于防火墙的DMZ区域,用于接受用户连接(称为主控制器Master),其目的是接受校园网外网用户的链接;另外一台部署于校园网内网区域,其目的是连接目标服务器(称为隧道控制器TunnelController)。连接上主控制器被动接受隧道控制器的连接,无需在防火墙上开启特殊端口,实现没有增加防火墙配置工作的同时,保证内部安全。

4.采用数据加密传输

为保证数据的安全传输,要求校外用户与主控制器之间的链接采用HTTPS协议传输,主控制器与隧道控制器之间采用RSA+AES混合加密体系,保证传输安全。

5.一次性动态口令

在网络与信息安全防护过程中,口令安全往往是使用者的安全防护短板,存在口令强度不够,容易遗忘等问题,它始终困扰着使用者与管理者。为解决上述情况,要求在系统设计时采用两种动态口令的方式来规避上述问题的风险。PC端与移动端登录界面如图1所示。

登录使用的密码为一次性密码,可以有效地防止被盗现象的发生。

动态口令验证采用两种方式进行验证:短信动态口令验证和动态令牌验证。

(1)短信动态口令:首先把用户名与手机号进行绑定,当用户进行登录时,系统会通过短信下发随机口令到用户的手机中,用户输入收到的口令即是登录密码,输入事先分配的用户名与收到的登录密码后即可登录系统。

(2)动态令牌验证:动态令牌是一种伪随机数生成器,会每分钟自动生成一个动态口令,而且动态口令一分钟内有效。用户在需要登录系统时,填写用户名与动态令牌显示的口令即可登录系统。

采用的登录方式,由用户自主选择。

6.简单易用的用户权限配置

传统远程控制技术中,用户一旦连入VPN网络中,就可以没有任何限制地访问所有内部系统,这无疑是一种潜在的安全隐患。

因此,要求系统可以实现使用用户与用户组关联,用户组再跟目标站点关联的方式限制用户能访问的站点。同时采用Web界面的方式提供简便的配置方式。

业务逻辑

WebVPN系统采用双机部署模式。主控制器设备(Master)放置于防火墙DMZ区域,接受用户连接请求,隧道控制器(Tunnel)设备放置于防火墙内网区域负责与目标系统连接。

外部用户通过HTTPS协议来访问位于校园网内部的主控制器,而主控制器与隧道控制器之间的数据传输通过RSA与AES混合加密的方式完成,如图2所示。

系统部署

在实际应用场景中,可以根据具体情况使用中规模以及应用系统要求采用基础配置部署、性能配置部署和多校区配置方案。

1.基础配置场景

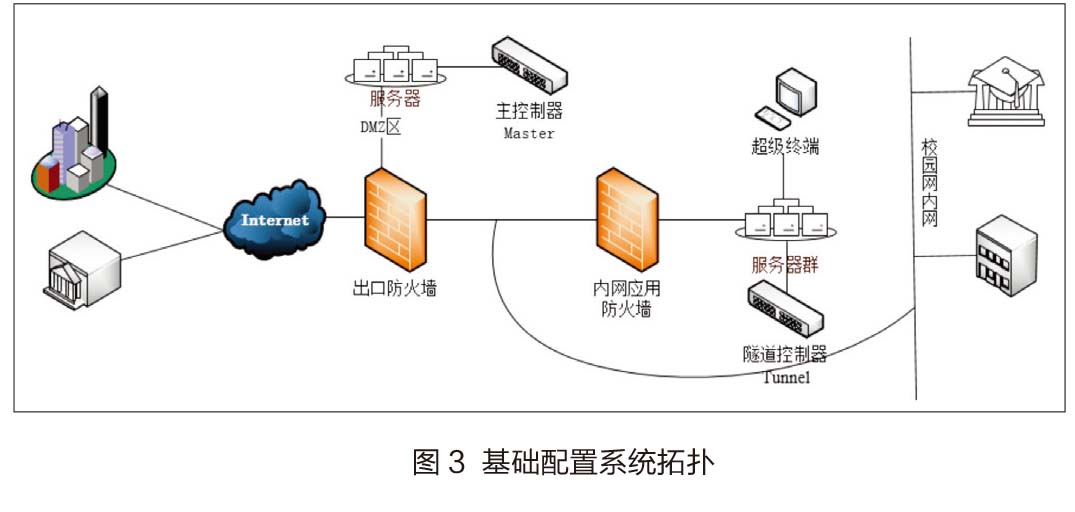

基础配置场景是在保证系统安全的前提下,保证校外访问校内的基础业务。在防火墙可访问的区域(DMZ)部署WebVPN访问控制系统的主控制器,为校外用户提供身份认证、角色和权限配置以及系统和数据的基本安全功能。

在内网的服务器区,部署一台隧道控制器和一台超级终端,来进行具体的业务任务的配置与管理。系统拓扑如图3所示。

2.性能配置

性能配置针对校外访大问量、高并发量的使用需求,在校外师生可访问的区域防火墙(DMZ)部署两台访问控制器,为校外用户提供身份认证、角色和权限配置以及系统和数据的基本安全功能;在内网的服务器区,部署两台隧道控制器和两台超级终端,来进行具体的业务任务。系统拓扑如图4所示。

3.多校区部署

针对学校存在多校区的情况,在主校区部署1台主控制器,然后在所有校区部署隧道控制器,如图5所示。

业务流程

1.业务流程

用户登录只需要使用浏览器访问WebVPN地址,输入用户名与密码即可完成登录,如图6所示。

2.用户使用界面

用户完成登录过程后,在展示页面中点击需要访问的目标图标即可进行访问。

针对目前各高校采取的限制外网用户访问校内资源的情况,通过实践发现,使用WebVPN方式可以在克服传统远程访问技术存在缺陷的前提下,为校外的师生用户提供一条安全、便捷的访问内网资源的途径。其具有以下特点:

(1)无需客户端、无需浏览器插件,访问简单、快捷;

(2)加密传输,确保通信安全;

(3)一次性口令,降低密码安全风险;

(4)兼容iOS、Android、WP等移动设备。

(作者单位为首都体育学院)