CCERT月报:数据分级分类将成校园网安全工作重心

2024-04-29 中国教育和科研计算机网

全国网络安全标准化技术委员会在3月15日发布《数据安全技术数据分类分级规则》(GB/T43697-2024)的国家推荐标准,计划自2024年10月1日起开始实施。标准规定了数据分类分级的原则、框架、方法和流程,给出重要数据的识别指南。标准适用于行业领域主管(监管)部门参考制定本行业本领域的数据分类分级标准规范,也适用于各地区、各部门开展数据分类分级工作,同时为数据处理者进行数据分类分级提供参考,但不适用于涉及国家秘密的数据和军事数据。该标准的发布意味着数据分级保护工作将进入实战状态,相信很快教育部就会出台更为细化的教育行业的数据分级指南,学校的数据保护和认证工作也将随之展开。

在病毒与木马方面,近期值得关注的事件是,Linux开源软件xz-Utils被曝含恶意代码。这给整个开源软件的供应链安全敲响了警钟。

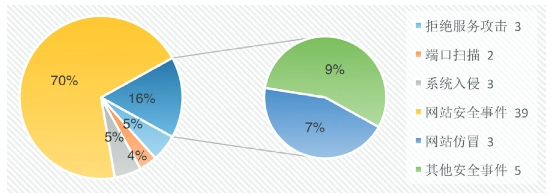

2024年2月-3月CCERT安全投诉事件统计

近期新增严重漏洞评述

1.微软2024年3月的例行安全更新共包含微软产品的安全漏洞61个。鉴于漏洞带来的风险,提醒用户尽快使用系统自带的更新功能进行安全更新。这些漏洞中需要特别关注有以下几个。

Windows Hyper-V远程代码执行漏洞(CVE-2024-21407)。该漏洞被称为主机逃逸漏洞,攻击者只需拥有其中一个虚拟系统的用户账号就可以在虚拟机其他操作系统上执行任意命令。

Microsoft AzureKubernetes Service Confidential Container特权提升漏洞(CVE-2024-21400)。利用此漏洞的攻击者通过访问不受信任的AKS Kubernetes节点和AKS机密容器以及AKSCC内运行的应隔离和保护的应用程序,可能会窃取凭据,并影响Azure Kubernetes Service Confidential Containers(AKSCC)管理的安全范围之外的资源,这个过程无需用户进行交互。

Exchange Server远程代码执行漏洞(CVE-2024-26198)。该漏洞存在于ExchangeServer中,是一个典型的DLL加载漏洞。攻击者精心构造一个恶意文件然后诱骗用户打开,该文件会加载精心设计的DLL并导致代码执行。

Windows Graphics Component权限提升漏洞(CVE-2024-21437)。利用该漏洞,攻击者可以使用普通用户账号在系统上以system的身份执行任意命令。

2.VMware公司3月发布了一系列安全更新,用于修补其ESXi、Workstation、Fusion和Cloud Foundation产品中的多个沙箱逃逸漏洞(CVE-2024-22252、CVE-2024-22253、CVE-2024-22254和CVE-2024-22255)。这类沙箱逃逸漏洞具有较高的破坏性,攻击者利用这类漏洞可以穿透虚拟机的限制,在VMware主机系统或该主机其他虚拟系统中执行任意命令。目前VMware厂商已经在新版本中修补了相关漏洞,建议用户尽快进行版本升级。

3.Mozilla公司发布了Firefox浏览器的最新版本Firefox124.0.1,用于修补之前版本中存在的两个高危安全漏洞,一个属于越界写入漏洞(CVE-2024-29943),另一个属于远程代码执行漏洞(CVE-2024-29944)。由于两个漏洞信息已经被公开,建议用户及时更新自己的Firefox版本。

4.谷歌的Chrome浏览器发布了新版本123.0.6312.86/.87,用于修补之前版本中存在于ANGLE中的一个释放后使用漏洞(CVE-2024-2883)。ANGLE是Chrome浏览器使用的开源跨平台图形引擎,攻击者可以构造包含恶意程序的HTML页面引诱用户点击,进而利用漏洞在用户的系统上执行任意代码,建议用户尽快将自身使用的Chrome浏览器升级到最新版本。需要注意的是,这个开源的图形引擎同样也被集成到Windows下的Edge浏览器中,所以漏洞也同样影响Edge浏览器,不过微软已在3月的例行安全更新中进行了更新。(责编:项阳)

安全提示

数据分级分类将成校园网安全工作重心按照标准规定,学校拥有的数据在行业分类上归属教育数据与科学数据,但同时学校又拥有大量学生的个人信息数据,如何界定这些数据之间的关系以及如何处理历史沉积数据,将成为学校数据工作的难点。相信随着相关的国标和行业标准的发布,数据分级分类工作也将成为未来一段时间校园网安全工作的重心。

来源:《中国教育网络》

作者:郑先伟(中国教育和科研计算机网应急响应组)

责编:项阳

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

相关阅读

CCERT月报:开源软件供应链安全问题引发关注2024/05/28

CCERT月报:DNS系统曝重大安全漏洞!用户需警惕2024/03/25

CCERT月报:安全漏洞利用已成最常用攻击途径2024/02/21

CCERT月报:警惕Al生成的钓鱼邮件2024/01/29

CCERT月报:防范针对HTTP/2协议的拒绝服务攻击2024/01/22

CCERT月报:网络安全宣传活动助力校园网安全防护2023/11/06

CCERT月报:构建立体化DNS安全防护体系2023/09/14

CCERT月报:Windows 启用全新月度更新模式2023/08/09

CCERT月报:DNS系统曝重大安全漏洞!用户需警惕2024/03/25

CCERT月报:安全漏洞利用已成最常用攻击途径2024/02/21

CCERT月报:警惕Al生成的钓鱼邮件2024/01/29

CCERT月报:防范针对HTTP/2协议的拒绝服务攻击2024/01/22

CCERT月报:网络安全宣传活动助力校园网安全防护2023/11/06

CCERT月报:构建立体化DNS安全防护体系2023/09/14

CCERT月报:Windows 启用全新月度更新模式2023/08/09

一起关注互联网发展、互联网技术、互联网体系结构……

在教育部科技司领导下,中央电化教育馆组织实施了教育信息化教学应用实践共同体项目...

工作要点聚焦:教育信息化、网络安全……都怎么干?

京公网安备 11040202430174号

京公网安备 11040202430174号