CCERT月报:开源软件供应链安全问题引发关注

2024-05-28 中国教育和科研计算机网

4月教育网运行整体平稳,没有发现重大的安全事件。在病毒与木马方面,数据显示,2024年一季度以来,勒索病毒的攻击数量又呈现增长趋势。目前勒索病毒的产业模式已经升级到RaaS(软件即服务)模式,攻击目标也指向那些价值更高的服务器。由于RaaS模式会大大降低勒索攻击的门槛,后期这类攻击也将呈现继续增长的趋势。

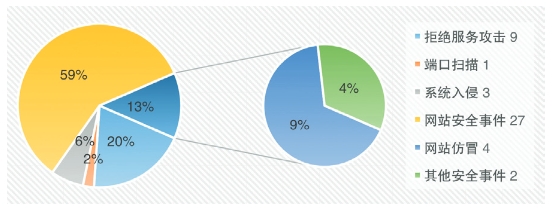

2024年4月CCERT安全投诉事件统计

近期新增严重漏洞评述

1.微软2024年4月的例行安全更新共包含微软产品的安全漏洞152个。鉴于漏洞带来的风险,提醒用户尽快使用系统自带的更新功能进行安全更新。这些漏洞中需要特别关注的有以下几个。

SmartScreen 提示安全功能绕过漏洞(CVE-2024-29988)。该漏洞是由于系统未充分实现“标记网页”(MotW)功能导致的。远程攻击者可以构造恶意的攻击程序,引诱用户点击并利用该漏洞绕过SmartScreen的安全风险提示,进而在系统上执行恶意代码。目前该漏洞已在互联网上检测到在途的攻击。

Windows代理驱动程序漏洞(CVE-2024-26234)。该漏洞允许攻击者使用合法的Windows硬件驱动证书为恶意程序进行签名,从而使得恶意程序可以绕过安全限制在系统中执行。目前该漏洞已在互联网上检测到在途的攻击。

Defender for IoT关键RCE漏洞(CVE-2024-21322、CVE-2024-21323、CVE-2024-29053)。上述漏洞存在于DefenderforIoT软件中,24.1.3版本前的该软件中包含多个高危安全漏洞,其中一个漏洞利用了该软件的自动更新功能,可能会导致恶意的更新包被安装到系统上;另一个利用路径遍历漏洞,允许经过身份验证的用户上传任意文件;还有一个则可以通过向系统发送恶意构造的数据包来执行任意代码。需要关注的是,这三个漏洞都需要攻击者拥有合法的系统身份后才可进行攻击。

2.Netfilter是Linux内核内置的一个框架。近期有安全研究人员披露了Netfilter中存在一个权限提升漏洞(CVE-2024-1086),本地攻击者利用此漏洞可将普通用户权限提升至root权限。目前该漏洞的攻击PoC(概念验证代码)已经在网络上被公开,各Linux发行版本也在陆续发布补丁程序,建议用户关注并及时升级。

3.JumpServer是目前国内使用较为广泛的开源堡垒机系统,近期JumpServer官方发布了安全公告,用于修补之前版本中存在的两个安全漏洞(CVE-2024-29201和CVE-2024-29202)。前者允许较低权限的用户绕过系统的验证机制,在系统上执行任意代码;后者则允许经过身份证验证的用户构建恶意的laybook模板,利用Ansible中的Jinja2模板引擎在Celery容器中执行任意代码,并从主机中窃取敏感信息或操纵数据库。建议用户尽快将JumpServer升级到最新的3.10.7版本。

4.Oracle公司发布了今年第二季度的安全公告,公告中涉及 Oracle WebLogicServer中存在的两个信息泄露漏洞(CVE-2024-21006/CVE-2024-21007),由于CCERT月报T3/IIOP协议存在缺陷,未经身份验证的攻击者可通过T3/IIOP协议向受影响的服务器发送恶意请求,访问目标系统上的敏感信息。建议使用了相关组件的用户尽快进行升级。

5.Fortinet FortiClient是美国飞塔(Fortinet)公司的一套移动终端安全解决方案。最近飞塔公司的安全公告中提及FortiClinet Linux 客户端软件存在一个安全漏洞(CVE-2023-45590),恶意的攻击者引诱用户访问特定的网页资源即可利用该漏洞在用户的系统上执行任意命令。目前厂商已经在最新版本中修补了相关漏洞,建议使用了相关产品的用户尽快进行升级。

安全提示

日前GitHub的comment文件上传系统中被曝存在一个漏洞,用户可以将文件上传到指定GitHub comment中(即便该条comment并不存在),而系统会自动生成下载链接,此链接包括存储库的名称及其所有者。由于链接存在于GitHub的官方网站上,可能会诱使受害者认为相关文件是合法的。这也再次将开源软件供应链安全问题暴露在大众面前,学校使用的外购或自主开发软件中或多或少都使用了开源代码,如何保证其供应链的安全将是后期学校网络安全生态中重要的一环。

来源:《中国教育网络》

作者:郑先伟(中国教育和科研计算机网应急响应组)

责编:项阳

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

相关阅读

CCERT月报:OpenSSH 漏洞攻击来袭!用户需防范2024/07/29

CCERT月报:以数据价值为导向进行系统分级防护2024/06/28

CCERT月报:DNS系统曝重大安全漏洞!用户需警惕2024/03/25

CCERT月报:数据分级分类将成校园网安全工作重心2024/04/29

CCERT月报:安全漏洞利用已成最常用攻击途径2024/02/21

CCERT月报:警惕Al生成的钓鱼邮件2024/01/29

CCERT月报:防范针对HTTP/2协议的拒绝服务攻击2024/01/22

CCERT月报:网络安全宣传活动助力校园网安全防护2023/11/06

CCERT月报:以数据价值为导向进行系统分级防护2024/06/28

CCERT月报:DNS系统曝重大安全漏洞!用户需警惕2024/03/25

CCERT月报:数据分级分类将成校园网安全工作重心2024/04/29

CCERT月报:安全漏洞利用已成最常用攻击途径2024/02/21

CCERT月报:警惕Al生成的钓鱼邮件2024/01/29

CCERT月报:防范针对HTTP/2协议的拒绝服务攻击2024/01/22

CCERT月报:网络安全宣传活动助力校园网安全防护2023/11/06

一起关注互联网发展、互联网技术、互联网体系结构……

在教育部科技司领导下,中央电化教育馆组织实施了教育信息化教学应用实践共同体项目...

工作要点聚焦:教育信息化、网络安全……都怎么干?

京公网安备 11040202430174号

京公网安备 11040202430174号