CCERT月报:以数据价值为导向进行系统分级防护

2024-06-28 中国教育和科研计算机网

5月教育网运行正常,未发现影响严重的安全事件。在病毒与木马方面,随着虚拟货币价值的再次上涨,各类勒索病毒和挖矿木马的数量又呈现增长趋势,这两类木马病毒在传播的途径上有很多共通之处,差别是勒索病毒多数针对数据价值更高的目标,而挖矿木马则更热衷于那些配置不错,但没有高价值数据的Linux 服务器系统。

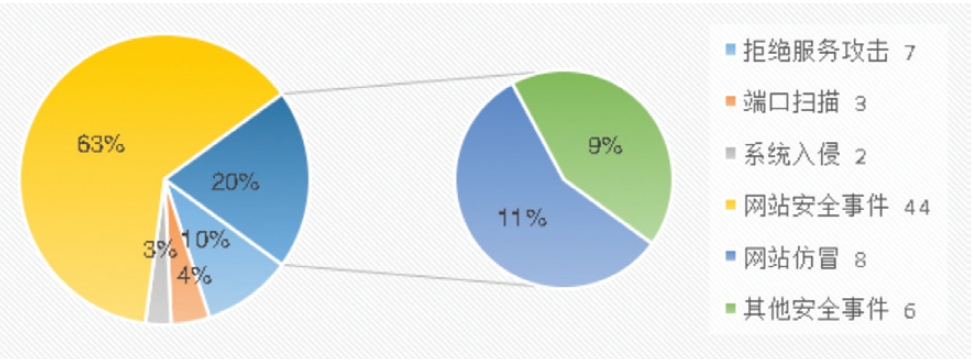

2024年4月-5月CCERT安全投诉事件统计

近期新增严重漏洞评述:

1. 微软5月的例行安全更新共包含微软产品的安全漏洞61个。鉴于漏洞带来的风险,提醒用户尽快使用系统自带的更新功能进行安全更新。这些漏洞中需要特别关注的有以下几个。Windows MSHTML 平台安全功能绕过漏洞(CVE-2024-30040)。该漏洞是由于Windows MSHTML 平台中的输入验证不正确导致的,一个恶意的攻击者可以引诱用户点击打开特制的文档来利用该漏洞。成功利用漏洞,攻击者可以绕过系统的安全限制,以当前用户的权限执行任意代码。目前该漏洞已经发现在野的利用迹象。Windows DWM 核心库权限提升漏洞(CVE-2024-300051)。Windows DWM核心库中存在一个堆溢出漏洞,具有普通用户权限的攻击者可利用该漏洞劫持相关共享内存,控制内存数据,实现任意函数调用等功能,进而获得系统权限。该漏洞无需用户交互过程,目前网络上已发现该漏洞的在野攻击。Microsoft SharePoint Server 远程代码执行漏洞(CVE-2024-30044)。具有SiteOwner 权限且经过身份认证的攻击者可以上传一个特制文件,并构造特定的API 请求来触发对文件参数的反序列化。这将使攻击者能够在SharePoint Server 的上下文中执行任意代码。

2.Google公司的Chrome浏览器发布了多个版本更新(目前最新版是125.0.6422.113),用于修补之前版本中存在的多个被在野利用的安全漏洞。其中包括Visuals组件中的释放后重用漏洞(CVE-2024-4671)、V8JavaScript和WebAssembly引擎的越界读写漏洞(CVE-2024-4761)、V8JavaScript和WebAssembly引擎中的类型混淆漏洞(CVE-2024-5274、CVE-2024-4947)。建议使用相关浏览器的用户尽快升级到最新版本。

3.Adobe公司5月的例行安全更新共修补了35个安全漏洞。其中AdobeAcrobat/Reader软件中涉及的漏洞有12个(9个为危险级别),这些漏洞大部分都属于内存释放重用漏洞,剩余的则是输入检查不严或访问控制权限不当导致的。成功利用漏洞可能导致攻击者以当前用户的权限执行任意代码。建议用户尽快进行软件升级。

4.Zabbix是一款功能强大的开源监控软件,可以用来监控网络、硬件设备及系统服务等。Zabbix Server 组件中存在一个SQL 注入漏洞(CVE-2024-22120)。目前官方已经在Zabbix 6.0.28rc1、6.4.13rc1、7.0.0beta2 或更高版本中修补了该漏洞,建议相关用户尽快进行升级。

5.GitLab是一个开源的代码仓库管CCERT月报理系统,GitLab的VS代码编辑器(WebIDE)中存在一个跨站脚本攻击(XSS)漏洞(CVE-2024-4835),允许攻击者制定恶意的网页引诱用户进行访问。成功利用该跨站脚本漏洞,攻击者可以窃取用户的合法身份,在GitLab中执行任意操作,例如添加和删除代码等。目前GitLab官方已经在最新的版本(社区版17.0.2、企业版16.10.6)修补了相关漏洞,建议用户尽快升级到相关版本。

安全提示

近日,各类攻防演练活动陆续开展。经过几年的实战演练洗礼,各学校都具备了一定的应对突发高强度攻击的应急处置能力,从这一点来看,演练取得不错的效果。但另一方面,年年演练,年年都会有新的安全问题暴露,这也侧面说明网络安全工作并非一种简单的应急工作,而是一个常态化、系统化的工作,需要持续的投入人力和物力才能做好。攻防演练活动的发展趋势是将攻防常态化,这对学校的安全工作提出更高的要求。高强度的人海战术并不适于开展日常工作,如何利用有限的安全力量做到常态化的防护,是接下来安全工作的难点。收缩被攻击面,以数据本身价值为导向对系统进行分级分类防护,把主要精力放置在重点防护对象上,将是一个可行的探索方向。

来源:《中国教育网络》

供稿:郑先伟(中国教育和科研计算机网应急响应组)

责编:项阳

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

相关阅读

CCERT月报:OpenSSH 漏洞攻击来袭!用户需防范2024/07/29

CCERT月报:开源软件供应链安全问题引发关注2024/05/28

CCERT月报:DNS系统曝重大安全漏洞!用户需警惕2024/03/25

CCERT月报:数据分级分类将成校园网安全工作重心2024/04/29

CCERT月报:安全漏洞利用已成最常用攻击途径2024/02/21

CCERT月报:警惕Al生成的钓鱼邮件2024/01/29

CCERT月报:防范针对HTTP/2协议的拒绝服务攻击2024/01/22

CCERT月报:网络安全宣传活动助力校园网安全防护2023/11/06

CCERT月报:开源软件供应链安全问题引发关注2024/05/28

CCERT月报:DNS系统曝重大安全漏洞!用户需警惕2024/03/25

CCERT月报:数据分级分类将成校园网安全工作重心2024/04/29

CCERT月报:安全漏洞利用已成最常用攻击途径2024/02/21

CCERT月报:警惕Al生成的钓鱼邮件2024/01/29

CCERT月报:防范针对HTTP/2协议的拒绝服务攻击2024/01/22

CCERT月报:网络安全宣传活动助力校园网安全防护2023/11/06

一起关注互联网发展、互联网技术、互联网体系结构……

在教育部科技司领导下,中央电化教育馆组织实施了教育信息化教学应用实践共同体项目...

工作要点聚焦:教育信息化、网络安全……都怎么干?

京公网安备 11040202430174号

京公网安备 11040202430174号