CCERT月报:OpenSSH 漏洞攻击来袭!用户需防范

2024-07-29 中国教育和科研计算机网

6月教育网运行正常,未发现影响严重的安全事件。

在病毒与木马方面,近期没有新增影响特别严重的木马病毒,比较多的还是各类钓鱼邮件攻击。随着高招工作的展开,各类针对高招的诈骗邮件及诈骗网站信息也开始增多。广大考生及家长应提高警惕,不轻易相信邮件或网络上的非法信息,应通过合法途径(如学校的官网等)来获取招生相关信息。

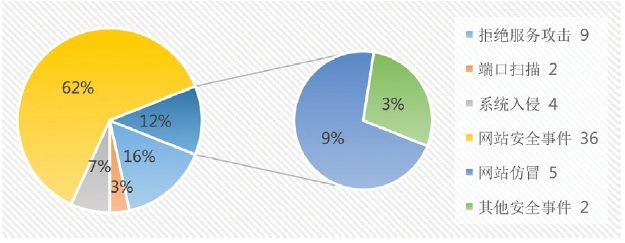

2024年5月-6月CCERT安全投诉事件统计

近期新增严重漏洞评述:

1. 微软2024年6月的例行安全更新共包含微软产品的安全漏洞51个(不包括EDGE浏览器的7个漏洞)。这些漏洞中需要特别关注的是:消息队列(MSMQ)远程代码执行漏洞(CVE-2024-30080)。攻击者可以向系统的消息队列(MSMQ)服务发送恶意构造的数据包来利用该漏洞,成功利用该漏洞,攻击者可以以系统管理权限执行任意代码。Windows WiFi 驱动程序远程代码执行漏洞(CVE-2024-30078)。攻击者可以向用户的无线网卡发送特制数据包来利用该漏洞,成功利用该漏洞可以执行任意代码。多个Windows 内核权限提升漏洞(CVE-2024-30082、CVE-2024-30086、CVE-2024-35250)。普通权限的攻击者可利用漏洞将权限提升至SYSTEM 权限,整个过程无需进行用户交互。DNSSEC 拒绝服务漏洞(CVE-2023-50868)。攻击者可以利用DNSSEC 的校验过程消耗系统资源,进而造成拒绝服务攻击。该漏洞去年被公布,今年年初大多数DNS 厂商都进行了修补。

2.PHP CGI的Windows版本中存在一个远程代码执行漏洞(CVE-2024-4577)。漏洞产生的原因是PHP 的安全编码规则忽略了Windows 系统内部对字符编码转换的Best-Fit 特性。当PHP 运行的Windows平台使用的是汉字类编码(简体中文、繁体中文及日文)时,攻击者可以构造恶意的编码请求来绕过PHP 自身的安全限制,通过参数注入在系统上执行任意代码。目前PHP 官方已发布最新版(8.3.8,8.2.20,8.1.29)修补了上述漏洞。

3.VMware vCenter Server 中存在两个堆溢出漏洞(CVE-2024-37079、CVE-2024-37080),可能导致远程执行任意代码。由于DCERPC 协议实现中没有做好边界检查,远程攻击者可以通过网络发送特意构造的数据包来利用该漏洞,成功利用该漏洞可以在vCenter中执行任意命令。由于vCenter 是整个虚拟化的控制中心,可能导致攻击者控制整个云平台的底部,包括运行于其上的虚拟系统。VMware 已经发布了更新来缓解这些漏洞。

4.GitLab 的社区版和企业版中存在一个管道漏洞(CVE-2024-5655),允许攻击者以其他用户的身份执行管道命令。在 GitLab 中,管道可以自动完成构建、测试和部署代码的过程,因此,理论上攻击者可以利用该漏洞访问其他用户的私有库,并删除或窃取其中的敏感信息。目前GitLab 官方已经在新版(17.1.1,17.0.3,16.11.5)中修补了上述漏洞,建议管理员CCERT 月报尽快升级自己的GitLab 系统。

5. 安全组织Qualys 发现OpenSSH服务存在一个信号处理程序竞争条件漏洞(CVE-2024-6387),该漏洞可能导致远程代码执行。漏洞影响的OpenSSH 版本为8.5p1 到9.8p1,几乎涵盖所有主流的Linux 系统发行版本。该漏洞是历史漏洞(CVE-2006-5051)的回归,由OpenSSH 的SIGALRM处理程序引起。目前OpenSSH 官方已经在新版本中修补了相关漏洞,建议用户尽快进行升级。

安全提示

OpenSSH 是Linux 服务中最重要的服务之一,OpenSSH 的漏洞可能导致大范围针对22 端口的扫描和攻击行为。建议Linux 管理员尽快更新自身系统中的OpenSSH 版本,若暂时无法更新,建议采取以下措施来降低风险:

1.修改SSH的默认服务端口(TCP22端口),降低被探测的风险;

2.使用防火墙限制SSH登录的源发地址范围,仅允许特定的IP段访问自己的SSH服务;

3.部署入侵监测系统或蜜罐系统,对潜在的攻击威胁进行监测并做出相应的限制措施;

4.将关键服务器进行网络分段,减少攻击者横向移动的可能性。

5.定期分析系统登录日志,关注可能与漏洞利用相关的异常日志条目,及时发现并响应潜在的攻击行为。

来源:《中国教育网络》

供稿:郑先伟(中国教育和科研计算机网应急响应组)

责编:项阳

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

相关阅读

CCERT月报:以数据价值为导向进行系统分级防护2024/06/28

CCERT月报:开源软件供应链安全问题引发关注2024/05/28

CCERT月报:DNS系统曝重大安全漏洞!用户需警惕2024/03/25

CCERT月报:数据分级分类将成校园网安全工作重心2024/04/29

CCERT月报:安全漏洞利用已成最常用攻击途径2024/02/21

CCERT月报:警惕Al生成的钓鱼邮件2024/01/29

CCERT月报:防范针对HTTP/2协议的拒绝服务攻击2024/01/22

CCERT月报:网络安全宣传活动助力校园网安全防护2023/11/06

CCERT月报:开源软件供应链安全问题引发关注2024/05/28

CCERT月报:DNS系统曝重大安全漏洞!用户需警惕2024/03/25

CCERT月报:数据分级分类将成校园网安全工作重心2024/04/29

CCERT月报:安全漏洞利用已成最常用攻击途径2024/02/21

CCERT月报:警惕Al生成的钓鱼邮件2024/01/29

CCERT月报:防范针对HTTP/2协议的拒绝服务攻击2024/01/22

CCERT月报:网络安全宣传活动助力校园网安全防护2023/11/06

一起关注互联网发展、互联网技术、互联网体系结构……

在教育部科技司领导下,中央电化教育馆组织实施了教育信息化教学应用实践共同体项目...

工作要点聚焦:教育信息化、网络安全……都怎么干?

京公网安备 11040202430174号

京公网安备 11040202430174号